Siempre es recomendable/obligatorio que pensemos/configuremos el cifrado de discos de nuestros equipos, no solo de nuestros dispositivos de almacenamiento externo. En Windows tenemos BitLocker desde Windows Vista, el cual ha ido mejorando con el tiempo y el cual está muy presente en Windows 10 e integrado con Active Directory y Azure Active Directory. Hoy voy a mostraros como podemos habilitarlo sin intervención de administradores o usuarios, en modelo silencioso, archivar las claves de recuperación en Azure Active Directory y todo ello desde Intune.

Será un artículo muy sencillo, no voy a entrar en los detalles específicos de BitLocker, puesto que son muchos y cada entorno tendrá sus particularidades. Voy a mostrar la configuración exacta que debéis aplicar para habilitar BitLocker y que las claves de recuperación se almacenen directamente en Azure Active Directory (configuración válida para equipos unidos a AzureAD y en modo híbrido).

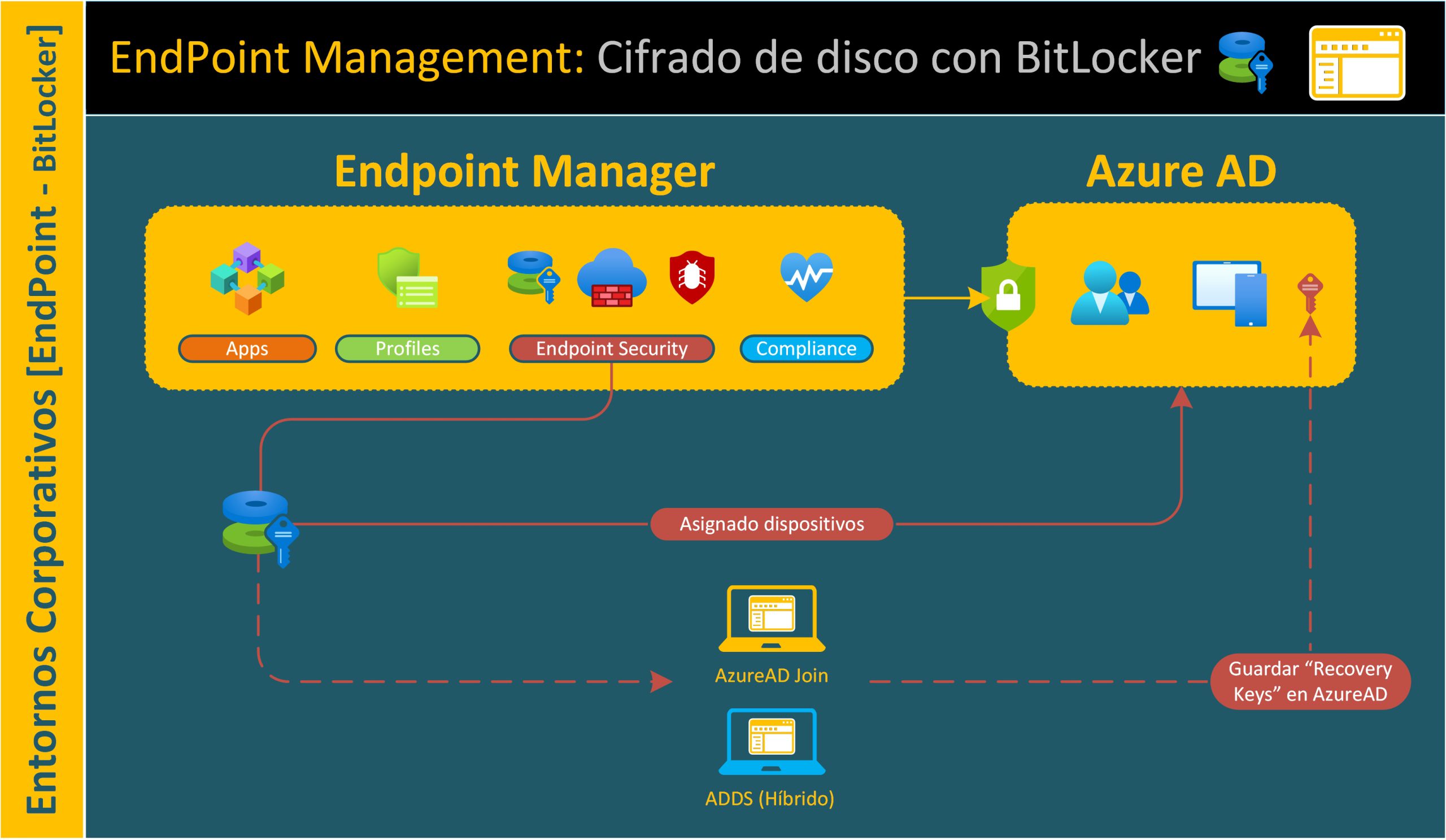

A continuación, la infografía para este artículo:

Para configurar BitLocker desde Intune, nos iremos a la sección de EndPoint Security – Disk Encryption y luego pulsamos en Create Policy:

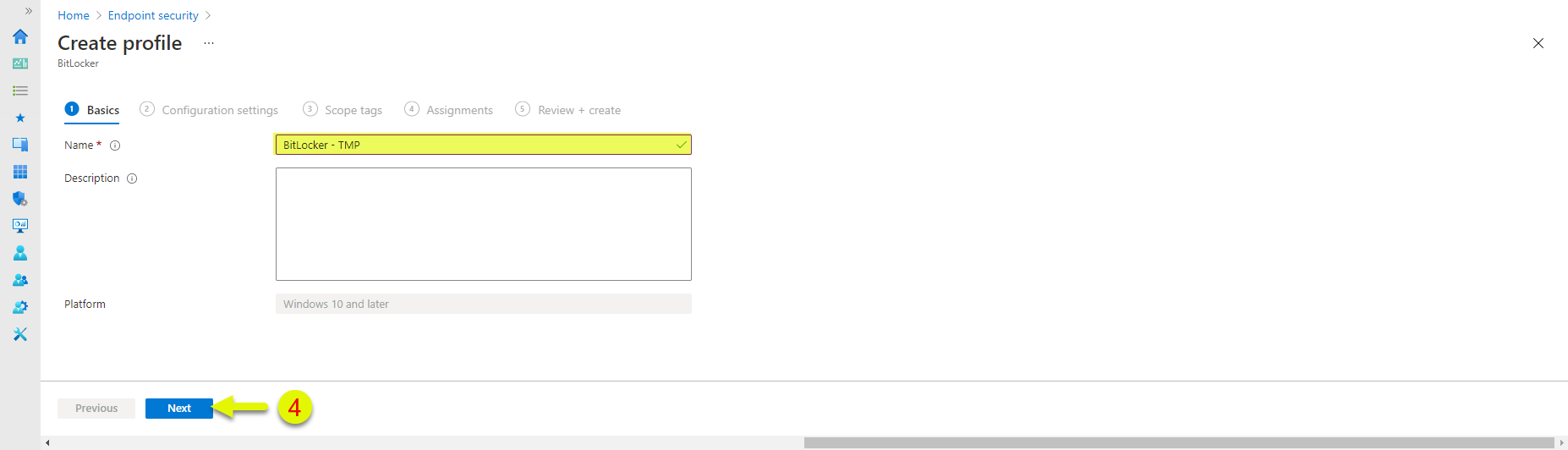

Elegimos la plataforma en cuestión, en mi caso Windows 10 and later y en cuanto al perfil elegimos BitLocker:

Especificamos un nombre para nuestra política, en mi caso BitLocker – TMP. Esta configuración es válida para equipos con un módulo de TMP habilitado, debéis tenerlo en cuenta, sino fallará.

Ahora debemos empezar a ajustar la directa:

Para ser más directo, lo que haré será mostrarnos el resumen de la configuración de con las diferentes opciones que debéis ir habilitando. Las secciones a configurar son las siguientes:

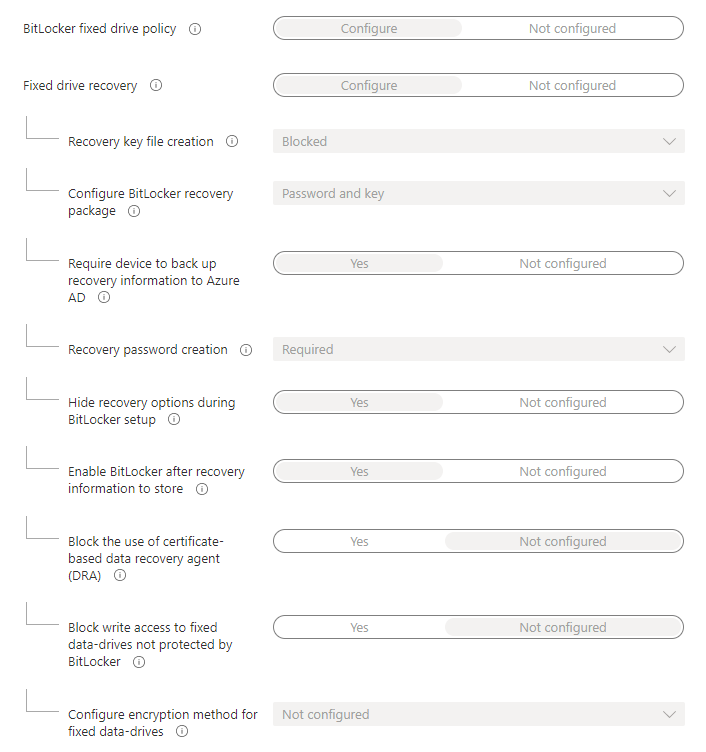

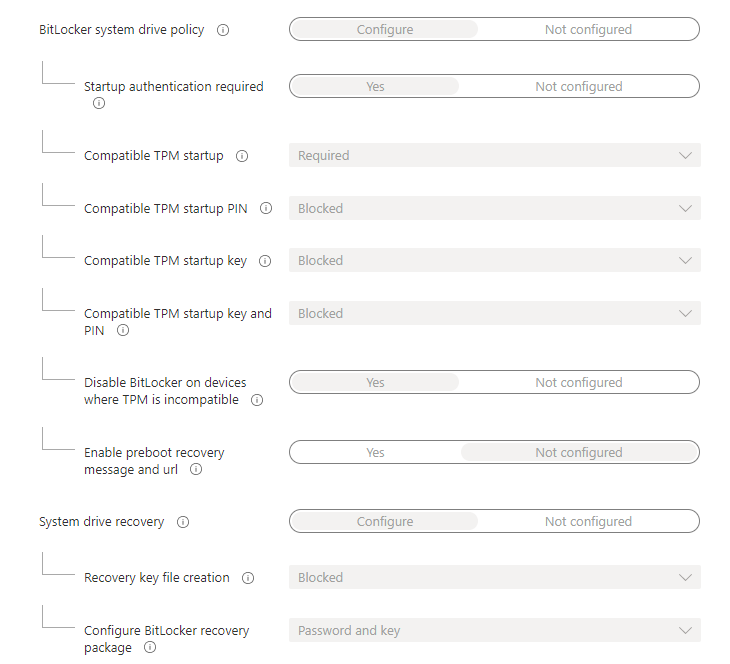

A continuación, os mostraré las opciones que yo he utilizando para habilitado BitLocker de forma silenciosa y que las claves de recuperación se almacenen en la cuenta de equipo en Azure Active Directory. Lo primero que configuraremos serán las opciones generales:

BitLocker- Base Settings

BitLocker – Fixed Drive Settings

BitLocker – OS Drive Settings

BitLocker – Removable Drive Settings

Esta política se aplicará a un grupo o todos los dispositivos que estén en Azure AD (Azure AD Join o Híbrido), en cuanto se vaya aplicando a los diferentes equipos veremos que se va aplicando poco a poco a todos los dispositivos afectados por la política:

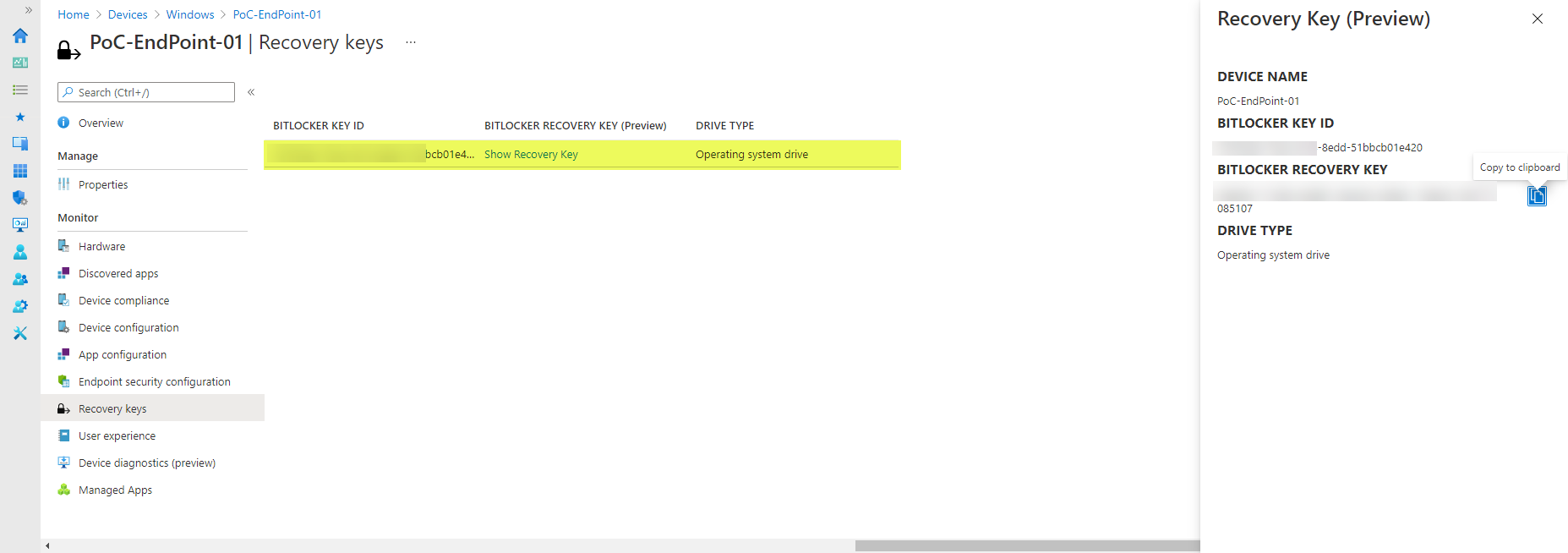

Por último, para ver la Recovery Key de un equipo, debéis buscar el dispositivos en EndPoint Manager y una vez seleccionado acceder a la sección Recovery Keys y ahí las tendréis disponibles por si las necesitáis utilizar.

Si accedemos a uno de los equipos a los cuales le hemos aplicado la directiva de BitLocker podemos ver que ya lo tenemos activo sin intervención del usuario (ni alguien de IT):

Como veis es muy sencilla la configuración, yo la he centrado en cifrar silenciosamente, pero podemos configurar para solicitar una clave de desbloqueo al usuario final, etc… pero bueno, era para que empezásemos a trabajar con BitLocker de forma sencilla y rápida.

Ahora, como siempre, os toca probarlo a vosotros!!!

Francisco / 22 junio, 2021

Hola,

el artículo está muy bien, como siempre. Solo una pregunta, si tengo varias particiones en un disco duro ¿qué tengo que hacer para que me encripte las dos unidades?

Gracias.

Santiago Buitrago Reis / Autor / 22 junio, 2021

Hola:

Debes configurar la sección BitLocker – Fixed Drive Settings, ahí es donde habilitarás BitLocker para los discos de datos. (https://docs.microsoft.com/en-us/mem/intune/protect/endpoint-security-disk-encryption-profile-settings):

BitLocker fixed drive policy

CSP: BitLocker – EncryptionMethodByDriveType

Fixed drive recovery

CSP: BitLocker – FixedDrivesRecoveryOptions

Control how BitLocker-protected fixed data-drives are recovered in the absence of the required startup key information.

Not configured (default) – The default recovery options are supported including the data recovery agent (DRA). The end user can specify recovery options and recovery information isn’t backed up to Azure Active Directory.

Configure – Enable access to configure various drive recovery techniques.

Un saludo

Maria / 25 noviembre, 2021

Buenas!

Soy nueva en todo esto e igual mi pregunta es muy simple.

He configurado la GPO de Bitlocker en un AD WINDOWS SERVER 2012 R2 STANDARD, sus clientes son Win10 con TPM y Bitlocker instalado y activado.

El almacenamiento de la contraseña será en AD.

¿Cuando los equipos se reinicien me pedirá contraseña? Y si es así, ¿qué tendría que hacer para que arranquen sin pedir contraseña y que solo la pida si el disco duro es extraido del equipo?

Gracias de antemano

Un saludo

Santiago Buitrago Reis / Autor / 19 diciembre, 2021

Hola María:

Si la configuración la has realizado vía GPO, el que no te pida la clave de inicio lo puedes configurar desde ahi: https://docs.microsoft.com/es-es/windows/security/information-protection/bitlocker/bitlocker-group-policy-settings#bkmk-dpinchange

Un saludo

Daniel Gálvez / 16 febrero, 2022

Muchas gracias, Muy buen aporte Santiago,

Una consulta: Cuando se desencripta un disco queda algún registro en Intune de quien desencripto el disco.?, esto a modo de poder identificar por que se generan varias claves de bitlocker

Santiago Buitrago Reis / Autor / 13 marzo, 2022

Hola DAniel:

Creo que había algo por parte de MSFT, pero está más ligado a quien lee las recovery keys que su utilización: https://docs.microsoft.com/en-us/graph/api/resources/bitlockerrecoverykey?view=graph-rest-1.0&viewFallbackFrom=graph-rest-bet.

Pero lo que sí, eso queda registrado en el registro de eventos del propio equipo.

Un saludo

Moises Canales / 22 noviembre, 2022

Hola, He estado intentando realizar el cifrado de discos en equipo de prueba dentro de una red unida a un dominio modo hibrido.

Creé un grupo de seguridad en AD y agregué la cuenta de usuario que quiero que se aplique el cifrado cuando inicie con sus credenciales en un equipo.

Este grupo lo agregué en Asignaciones en en la parte de configuración de la directiva Seguridad de los puntos de conexión | Cifrado de disco

Realicé la misma configuración de este articulo pero en equipo cliente no pasa nada, no aplica ningún cambio, por favor si me pueden ayudar no he encontrado solución, muchas gracias

Santiago Buitrago Reis / Autor / 27 noviembre, 2022

Hola Moises:

Entiendo que el equipo de pruebas tiene módulo TPM, verdad? Sin el, no va a ser posible hacer el cifrado desde disco. Además, ¿has visto el error en el Visor de Eventos de porque no te lo cifra? Es que solo con esa información no sabría que decirte la verdad.

Un saludo

Moises Canales / 20 diciembre, 2022

Muchas gracias Santiago. Ya lo solucioné, no había realizado nada para inscribir los dispositivos para que queden en Azure AD como Joined. Tuve que modificar el AD Connect y y otras funciones de Azure y funcionó. Muchas gracias

Santiago Buitrago Reis / Autor / 21 enero, 2023

Muy bien, si nos puedes contar que has tenido que modificar sería de gran ayuda para todos por si nos llega a ocurrir.

Gracias