Microsoft Defender for Cloud Apps: autenticación con certificado en tu cliente VPN con autenticación via AzureAD SSO

Seguro que muchos de vosotros aún tenéis la necesidad de conectar vía VPN a vuestros usuarios, algo que es más común de lo que parece a día de hoy. Además, también es posible que tengas la autenticación de tus usuarios en su cliente VPN via Azure AD, identidades externas o servicios como radius, tacacs+, etc… Sino lo tenéis así, deberíais poneros ya con ello, es muy importante que en vuestro hardening de vuestra solución de VPN, la autenticación se realice externamente a vuestro dispositivo de VPN. Si esta configuración la queréis realizar en AzureAD y con vuestro cliente VPN de Fortinet, aquí os dejo un enlace de como hacerlo:

Una vez que hayáis integrado vuestro firewall con Azure AD, ya podéis disfrutar de las configuraciones del acceso condicional:

- Autenticación doble factor

- Restricciones por ubicaciones

- Restricciones por plataformas

- Autenticación vía FIDO2, Certificados

- Estado de cumplimiento de vuestro dispositivos (necesario disponer de Intune)

En este artículo voy a mostraros como podemos integrar nuestra aplicación de Azure AD SSO para Fortinet con Microsoft Defender for Cloud App, lo que como os he ido mostrando estas semanas podemos realizar múltiples configuraciones muy chulas:

- Microsoft Defender for Cloud Apps: Políticas de Acceso Condicional

- Microsoft Defender for Cloud Apps: Autenticación con Certificado de Usuario

- Microsoft Azure: Configurar Contexto de Autenticación para Controlar las Sesiones en Aplicaciones desde Microsoft Defender for Cloud App

Dicho esto, aquí os dejo el esquema para hoy, donde ya entran en juego muchos de los servicios que hemos ido integrando semana a semana en nuestra infraestructura: Azure AD [SAML, MFA, Acceso Condicional], Intune [Cumplimiento, Automatización], Cloud App [Control de Sesiones, DLP, Accesos]:

En este artículo, voy a mostrar como podemos forzar vía Microsoft Defender for Cloud App que los usuarios que utilizan el cliente VPN de Fortinet se autentiquen vía certificado digital. Como siempre, voy a documentar ya el proceso final no todo el proceso porque sino el artículo quedaría super extenso. Si me habéis leído en alguna ocasión, seguro que os habéis dado cuenta que todo lo voy evolucionando de tal forma que este sería un paso más para llegar a un entorno más automatizado y más seguro utilizando las tecnologías de Microsoft. Vamos, que no deberíais querer implementar este servicio desde cero si tener nada desplegado, porque sería complejo y con una irrupción importante en vuestras infraestructuras (espero que se sobre entienda, porque esto tiene un debate importante pero en otro foro). Dicho esto, voy a mostraros algunos enlaces de servicios que ya deberíais tener desplegados para darle servicio a este nuevo proceso:

- Autenticación AzureAD SSO para clientes VPN de Fortinet

- Microsoft Intune: Actualización del Cliente VPN de Fortinet

- Microsoft Defender for Cloud Apps: Autenticación con Certificado de Usuario

En cada uno de estos tres artículos tengo referencias a otros que os pueden hacer falta, pero bueno, si alguien tiene alguna duda, por favor, dejar vuestro comentario y os responderé encantado.

Ahora si, vamos a configurar el entorno que previamente he dibujado y que quiere representar el siguiente escenario: forzar la autenticación de los clientes VPN de Fortinet mediante un certificado de usuario. El proceso consta de los siguientes pasos:

- Configurar la aplicación de Fortinet registrada en Azure AD para ser monitorizada vía Microsoft Defender for Cloud App

- Crear una política de acceso en Microsoft Defender for Cloud App para forzar que los usuarios se autentiquen vía certificado en la aplicación registrada en Azure AD

Pues vamos a ello, lo primero entonces “conectar” la aplicación registrada de cliente VPN de Fortinet en el portal de Microsoft Defender, para ello desde la sección de Aplicaciones de control de aplicaciones de acceso condicional pulsamos en Vea las aplicaciones nuevas:

Buscamos la URL de nuestra aplicación y pulsamos en el símbolo de +:

Elegimos la opción de Esta es una aplicación estándar y elegimos Fortinet en el listado y pulsamos en siguiente:

Aquí debemos habilitar la casilla uso de la aplicación con control de sesión y pulsamos en Guardar:

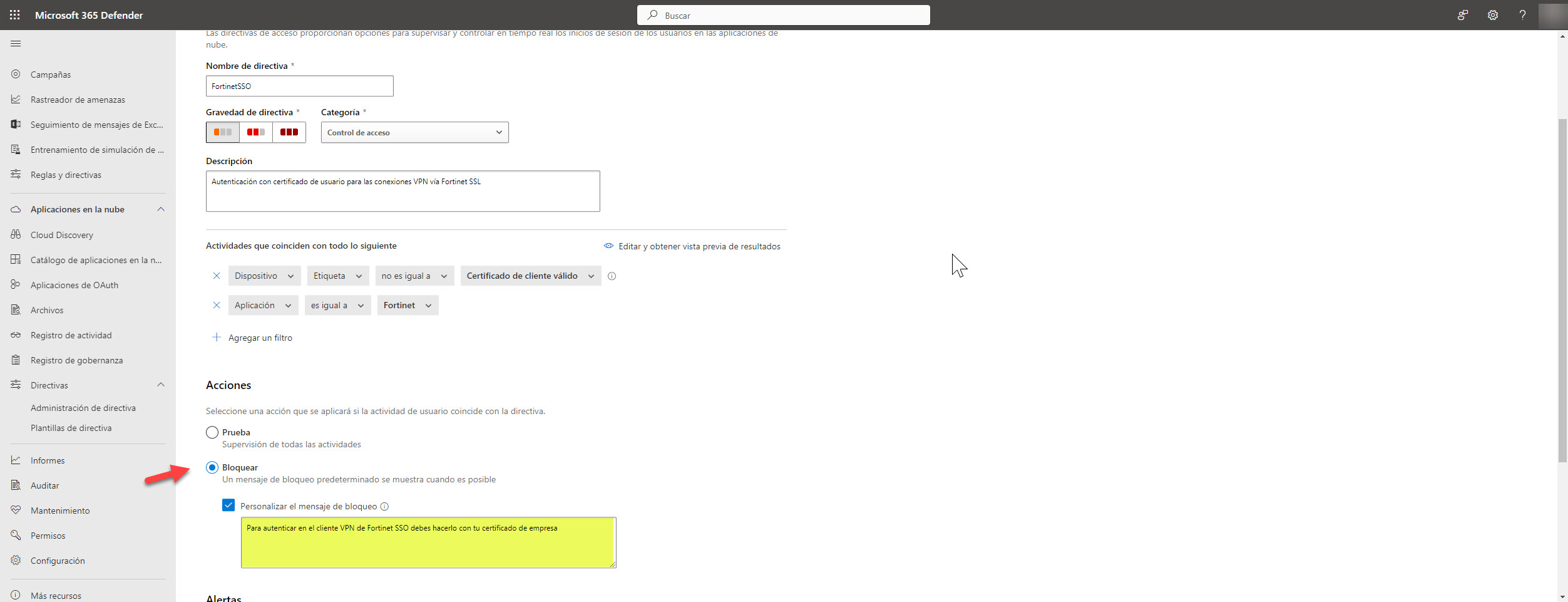

Una vez que ya tenemos “conectada” la aplicación de Fortinet a nuestro Microsoft Defender, vamos a crear nuestra directiva de acceso desde la sección de Directivas:

Categoria: Control de Acceso

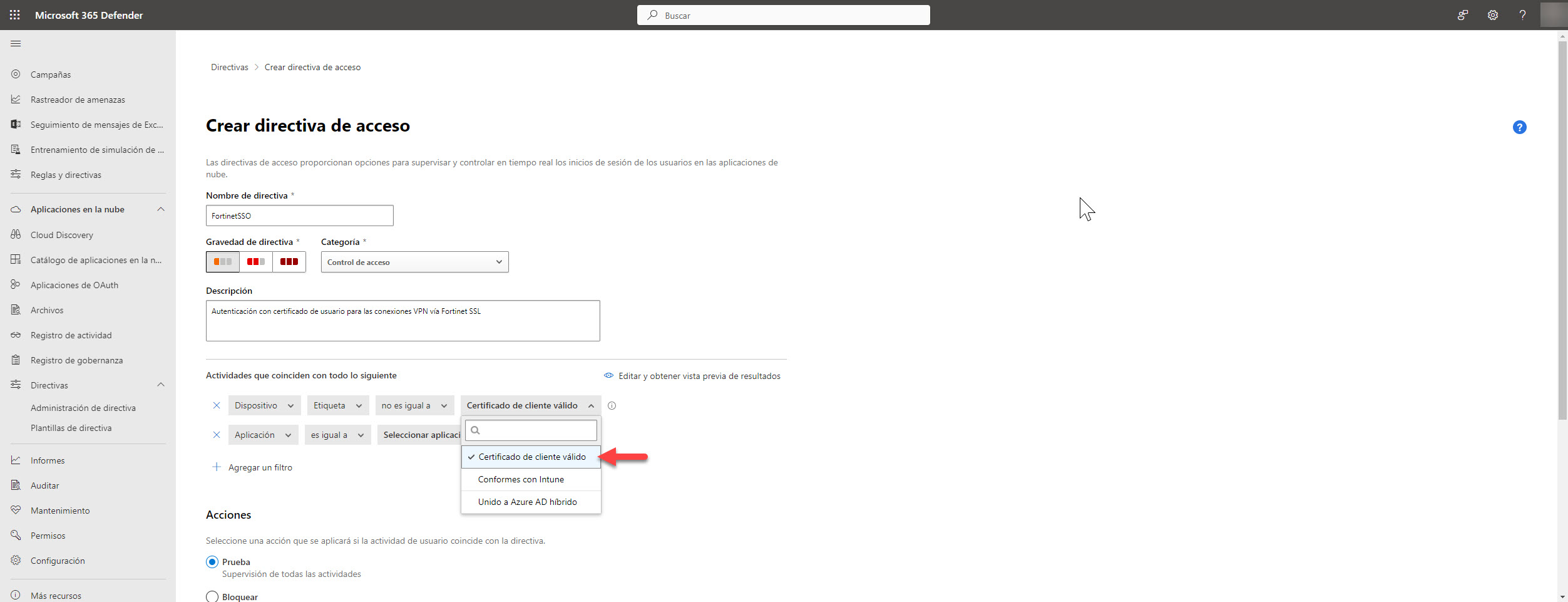

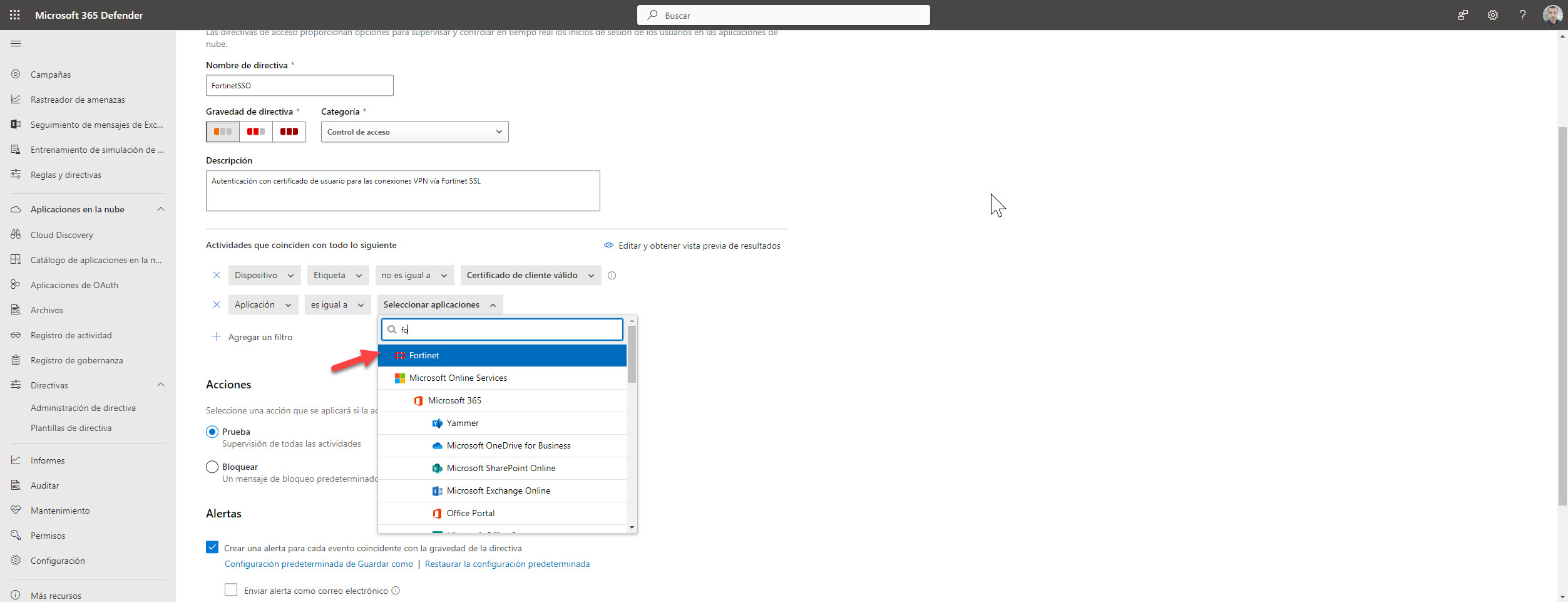

Actividades que coinciden con todo lo siguiente:

1. Dispositivo sin certificado válido (la directiva lo que hará será bloquear la sesión sino utilizamos certificado)

2. Aplicación es igual a Fortinet

Y listo, directiva aplicada y funcionando.

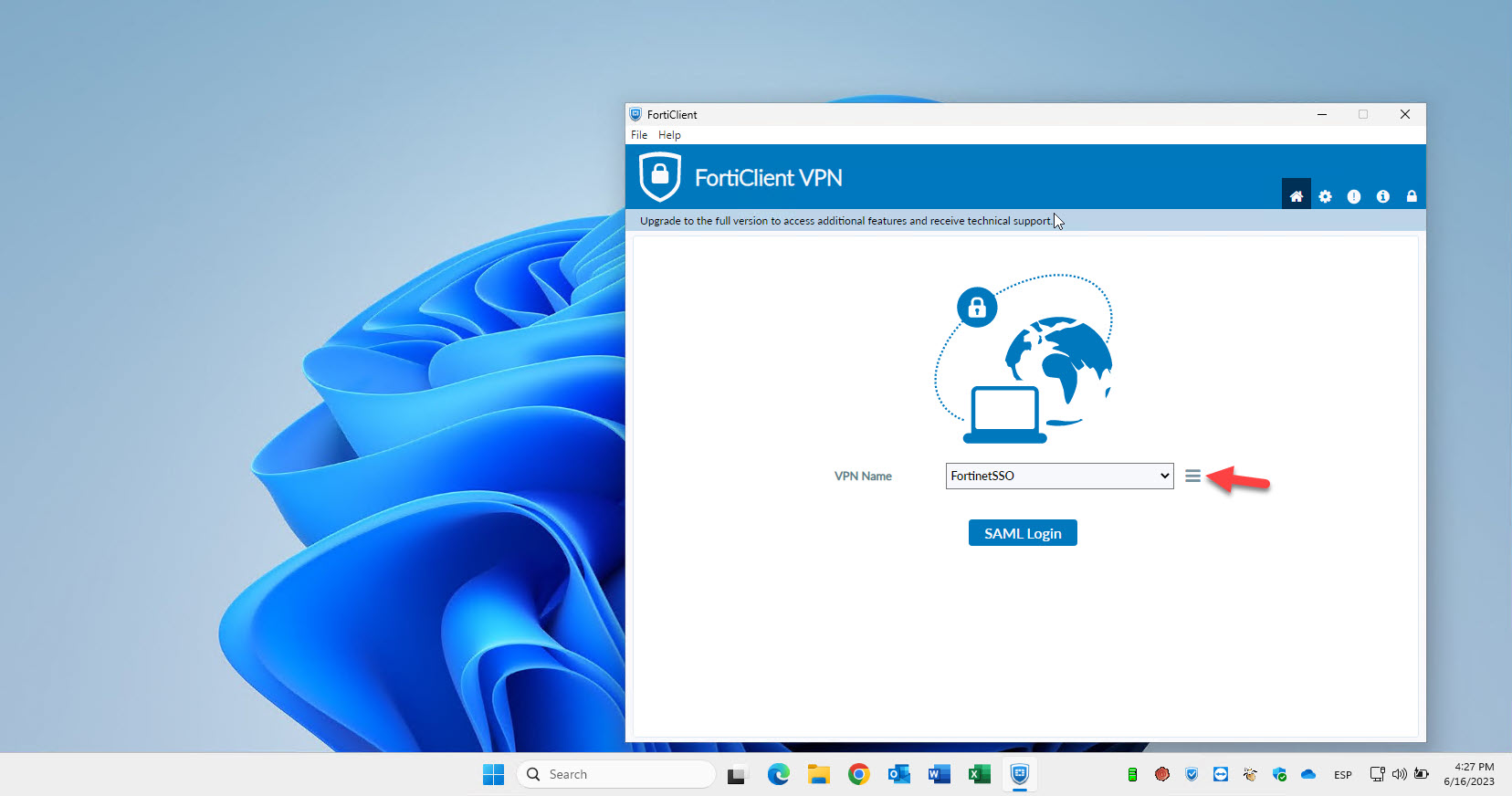

Ahora vamos a probar a iniciar vía SAML Login (Azure AD SSO) en el cliente VPN de Fortinet

Aquí la configuración que debéis definir (en el esquema os muestro que el cliente VPN se instala automáticamente y también se le importa la configuración del cliente VPN, pero aquí os lo muestro manualmente), la opción que os señalo es para que veáis como funciona el proceso.

Una vez que pulsamos en SAML Login se abrirá un navegador y me solicitará que certificado quiero utilizar para autenticar. Este certificado tiene que estar previamente instalado, yo como los equipos están unidos a Azure AD y manejados por Intune, he configurado ya la solicitud de dicho certificado vía Intune: Microsoft Defender for Cloud Apps: Autenticación con Certificado de Usuario

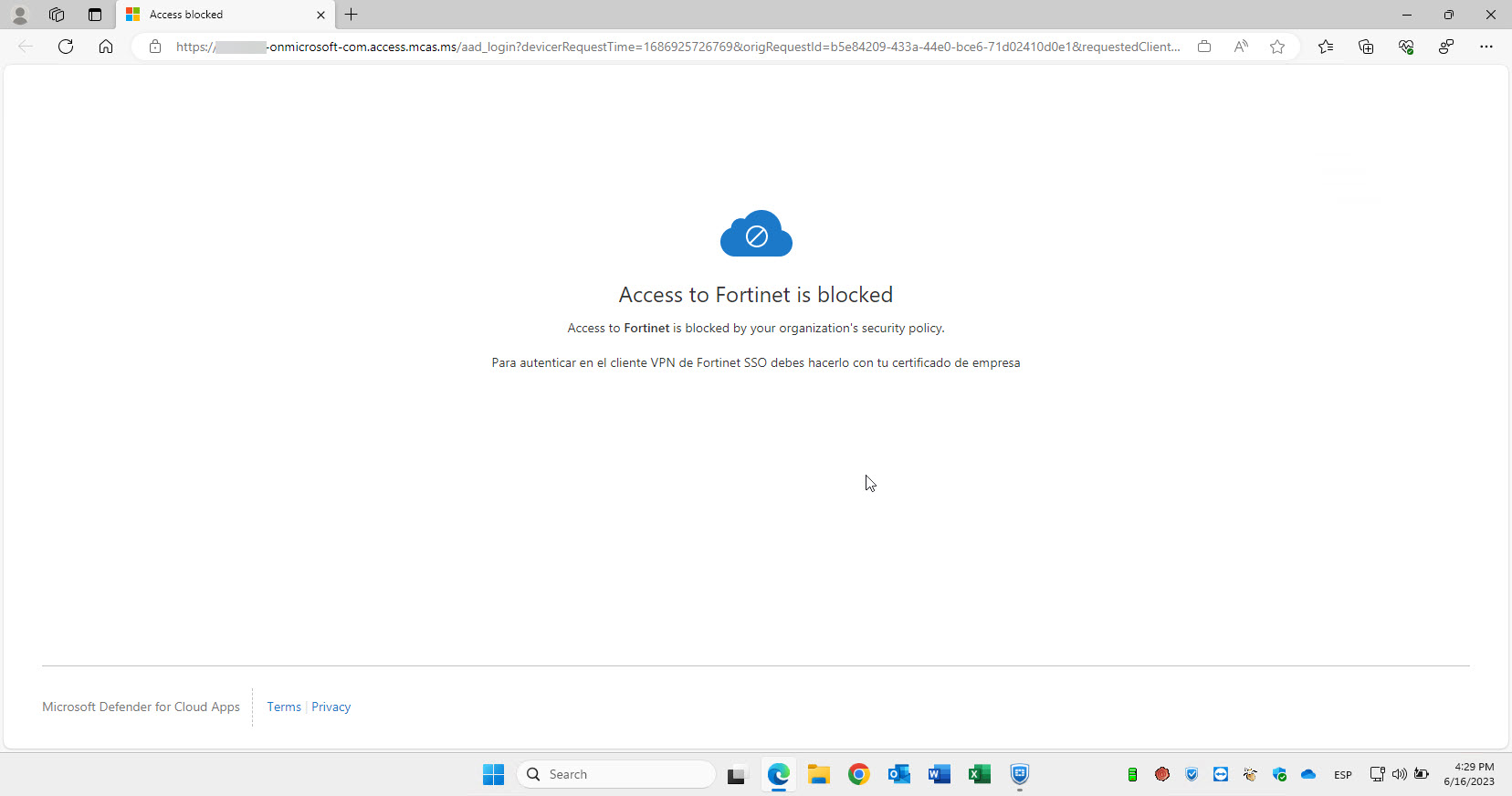

Si en vez de seleccionar el certificado, pulsamos en cancelar entonces la directiva actuará y nos bloqueará el acceso a la aplicación de Fortinet:

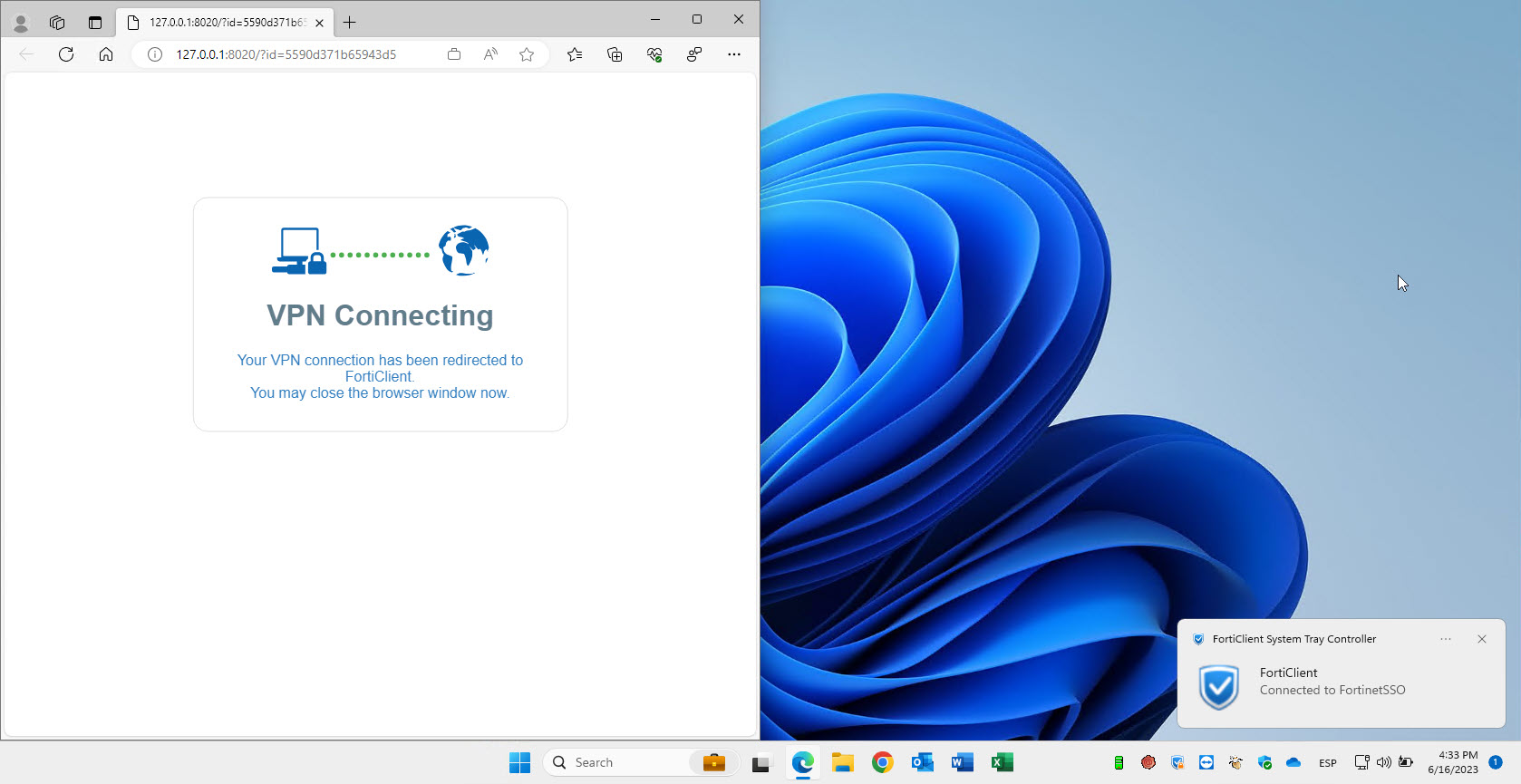

Sin en vez de cancelar elegimos un certificado correcto veremos como continua el proceso hasta completar y cerrar la conexión VPN:

Ya estamos conectados y autenticados vía certificado de usuario 🙂

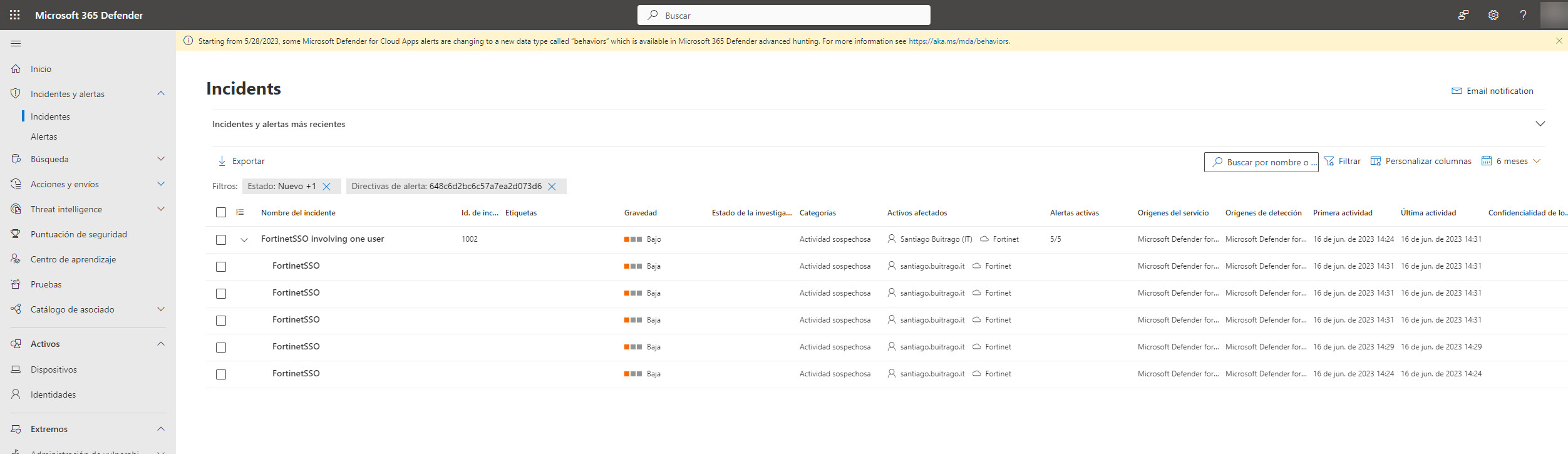

Antes le he dado a cancelar para que podamos ver la alertas en el portal de Microsoft Defender for Cloud App:

Aquí tenemos las incidencias abiertas:

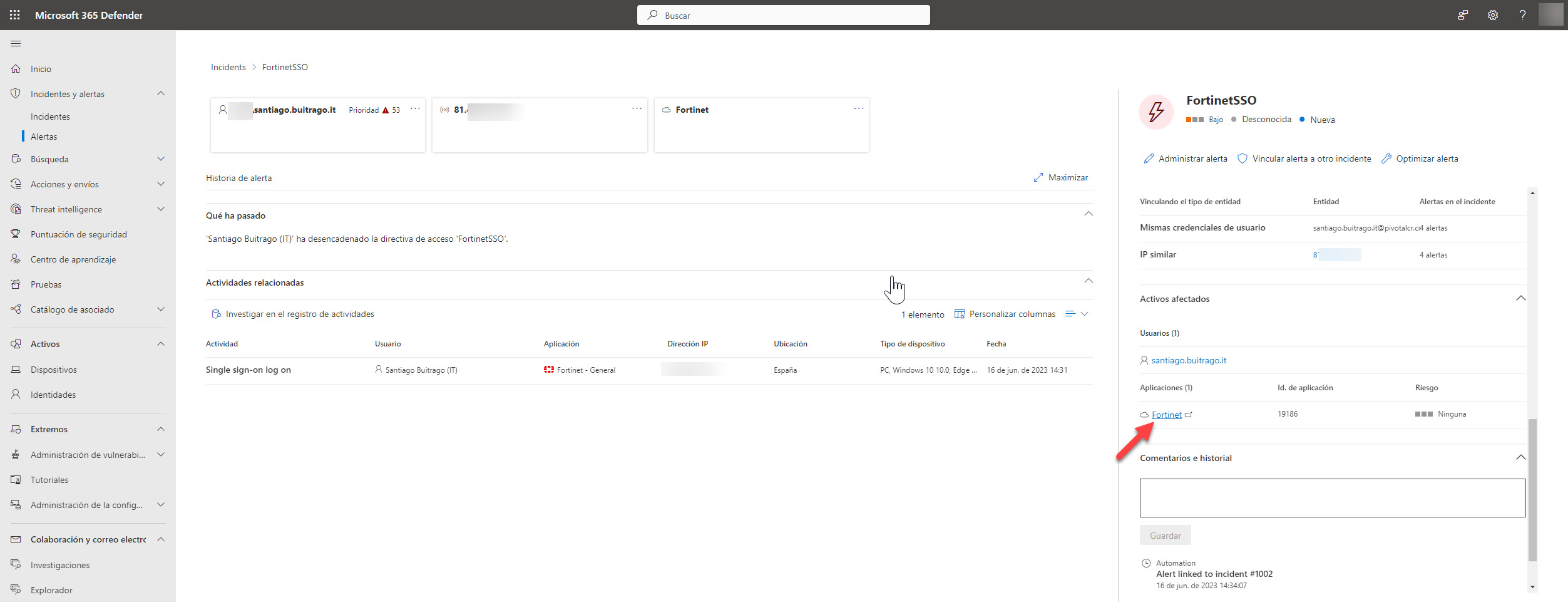

Si accedemos a alguna de las alertas vemos el detalle de toda la petición:

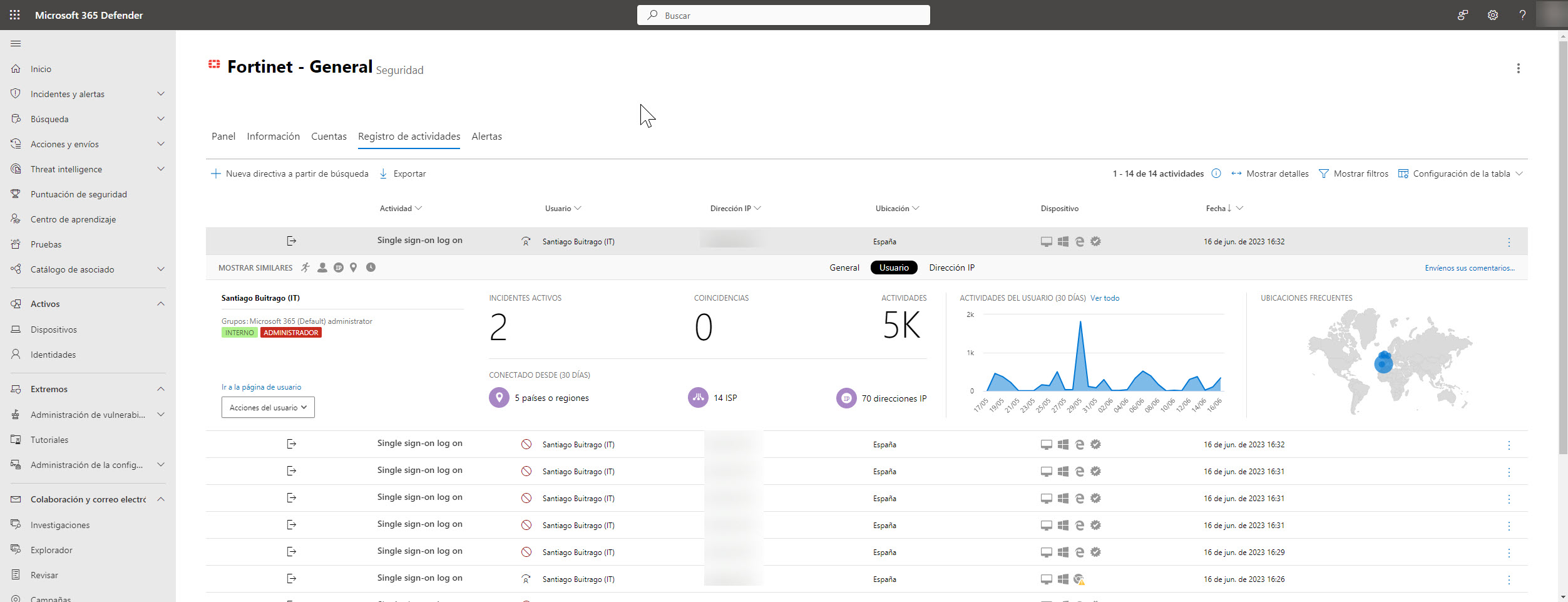

En la sección de Registros de actividades podemos ver las solicitudes bloqueadas y las permitidas:

Pues .. fin, ya estáis comprobando que cuando vamos haciendo las cosas paso a paso el implementar una nueva solución integrada en Azure AD y Cloud App es muy sencillo. Eso si, debemos ir haciendo todas las configuraciones anteriores y poco a poco vamos mejorando nuestra infraestructura y servicios.

Espero que os guste, os leo si queréis dejarme algún comentario!!!