Microsoft Azure: Windows Virtual Desktop + Acceso Condicional + Teams

En este nuevo artículo, vamos a ver como podemos implementar escritorios virtuales (VDI) en Azure. Esto nos permitirá desplegar cientos de equipos en cuestión de minutos, logrando con ello, dar servicios a nuestros usuarios. Además, para ofrecer un nivel más de seguridad, vamos a aplicar acceso condicional para securizar el acceso al mismo solicitando MFA y además filtrado por la IP Pública desde la cual se realiza la conexión.

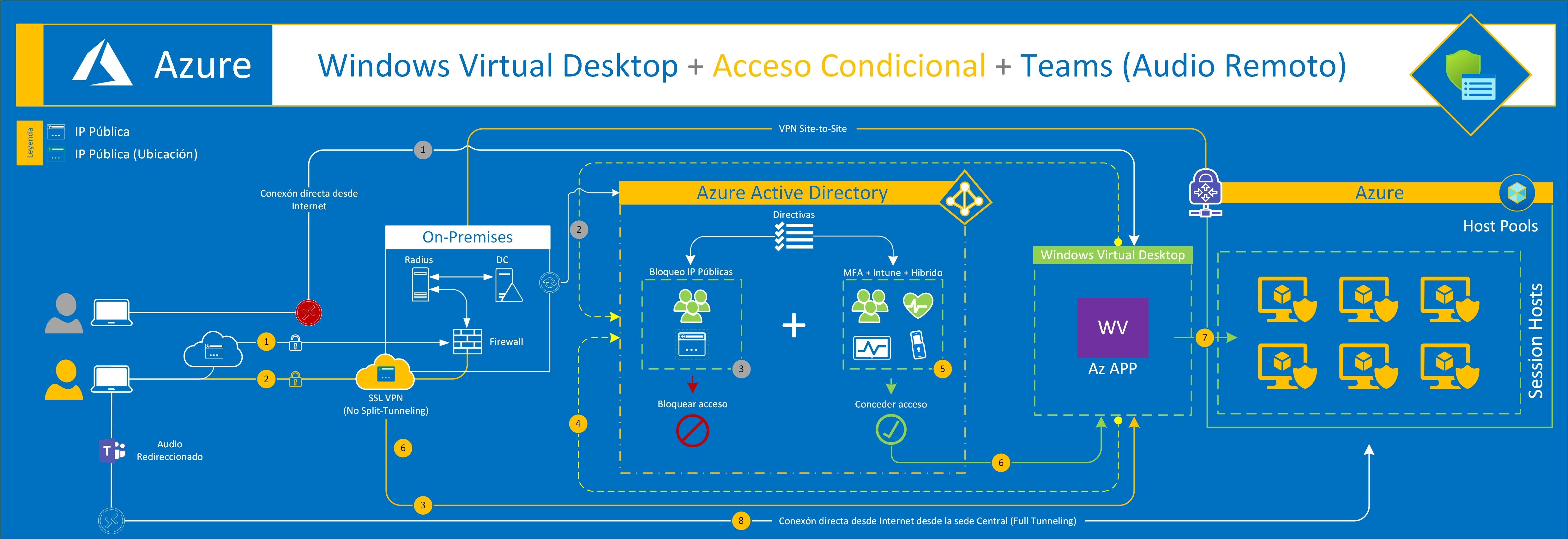

Como casi siempre, aquí os dejo la topología sobre la cual trabajaremos en este artículo de blog:

Aprovechando las configuraciones que tenemos que realizar, vamos a probar Teams en VDI con los dispositivos de audio redireccionados desde el equipo remoto.

Esto son los objetivos a conseguir con esta configuración:

- Crear 5 equipos Windows 10 con O365 preinstalado

- Unir los equipos a nuestro ADDS

- Ejecutar Teams en VDI

- Aplicar Acceso Condicional solicitando MFA y Filtrado IP

Para los que no conozca que es Windows Virtual Desktop aquí os dejo un enlace muy interesante: https://docs.microsoft.com/en-us/azure/virtual-desktop/overview, pero por resumirlo muchísiiimo, es “básicamente” el desplegar sistemas operativos de escritorio (no necesariamente) para que cada usuario disponga de un entorno de escritorio como si de su estación de trabajo se tratase. Además, ya son el software que necesita y evitando la utilización de sesiones remotas compartidas como si de un servidor de escritorio remoto se tratase. Igualmente, los usuarios se conectarán a sus sesiones utilizando RDP.

Este tipo de servicios se pueden desplegar en On-Premises y también en plataformas Cloud, en este caso o y mi caso más bien, yo hablaré de implementar entornos de VDI en Azure.

Antes de nada, tengamos en cuenta el licenciamiento que necesitaremos: https://azure.microsoft.com/es-es/pricing/details/virtual-desktop/

| SO | Licencia necesaria |

|---|---|

| Sesión múltiple de Windows 10 Enterprise o Windows 10 Enterprise | Microsoft 365 E3, E5, A3, A5, F3, Business Premium Windows E3, E5, A3, A5 |

| Windows 7 Enterprise | Microsoft 365 E3, E5, A3, A5, F3, Business Premium Windows E3, E5, A3, A5 |

| Windows Server 2012 R2, 2016, 2019 | Licencia de acceso de cliente (CAL) de RDS con Software Assurance |

Para poder llevar a cabo este tipo de implementaciones, vamos a necesitar los siguientes componentes:

- Una instancia de Azure Active Directory.

- Una instancia de Windows Server Active Directory sincronizada con Azure Active Directory. Puede configurarla con uno de los siguientes elementos:

- Azure AD Connect (para organizaciones híbridas)

- Azure AD Domain Services (para organizaciones híbridas o de nube)

- Una suscripción a Azure que contenga una red virtual que conste de la instancia de Windows Server Active Directory o esté conectada a ella

Las máquinas virtuales de Azure que cree para Windows Virtual Desktop deben cumplir estos requisitos:

- Estar unidas a un dominio estándar o a un dominio híbrido. Las máquinas virtuales no pueden estar unidas a Azure AD.

- Deben ejecutar una de las siguientes imágenes de sistema operativo admitidas.

En mi caso, la topología cuenta con:

- VPN Site-to-Site con On-Premises, para que los equipos con Windows 10 se puedan unir al dominio ya en el momento de provisionarse

- AzureAD Connect configurado para disponer de un entorno híbrido (no utilizado en este caso)

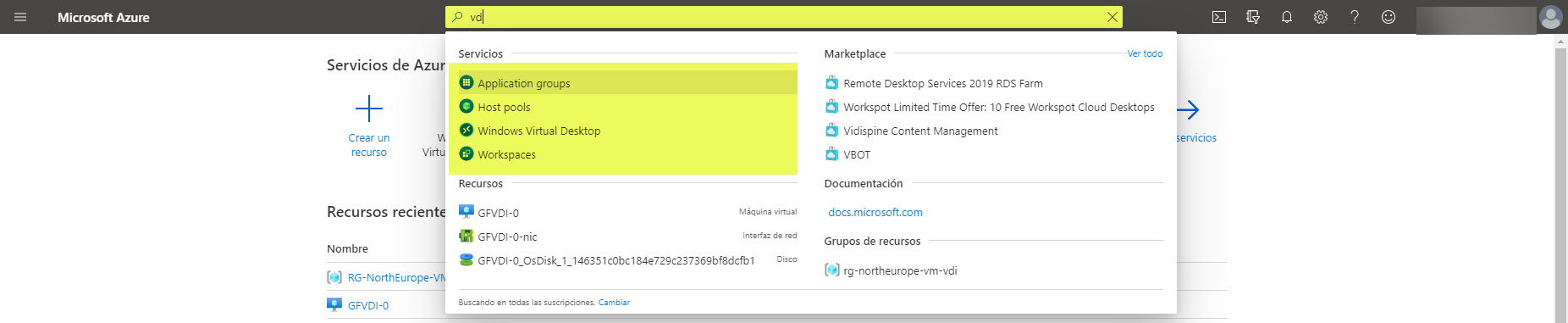

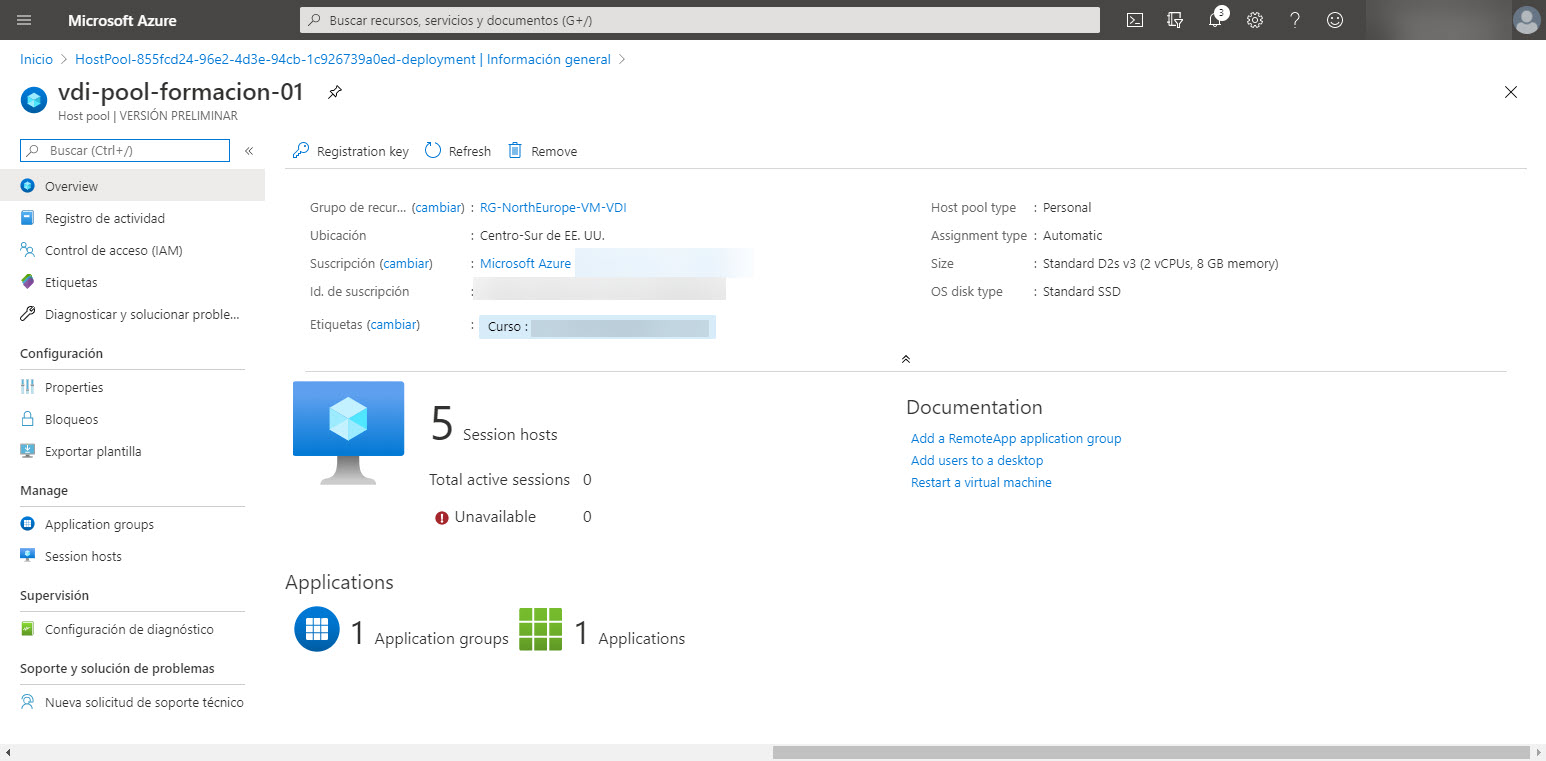

Pues bien, lo primero que haremos será crear nuestros equipos con Windows 10 y para ello tenemos que empezar por crear nuevo Host Pools, para ello en el buscador del Portal de Azure escribimos VDI y seleccionamos Host Pools:

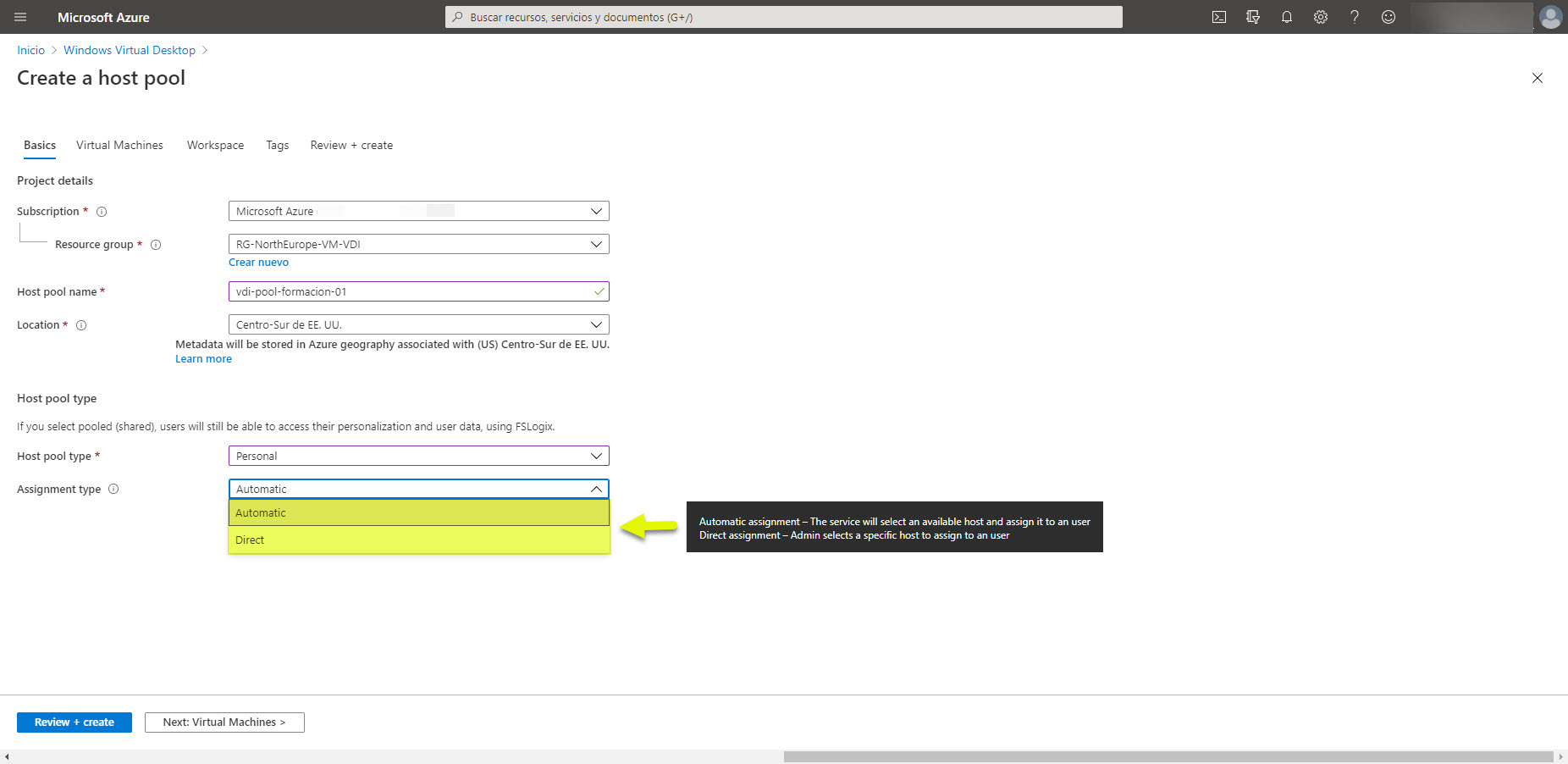

Elegimos la suscripción, un grupos de recursos o nos creamos una nuevo, el nombre del Host Pool y el tipo:

- Personal: nos permite definir el tipo de asignación de equipos puesto que, cada usuario tendrá un session hosts (equipo virtual) independiente

- Automática: los usuarios que se conecten a este pool no elegirán el equipo al que conectarse, sino que se hará de forma automática.

- Directa

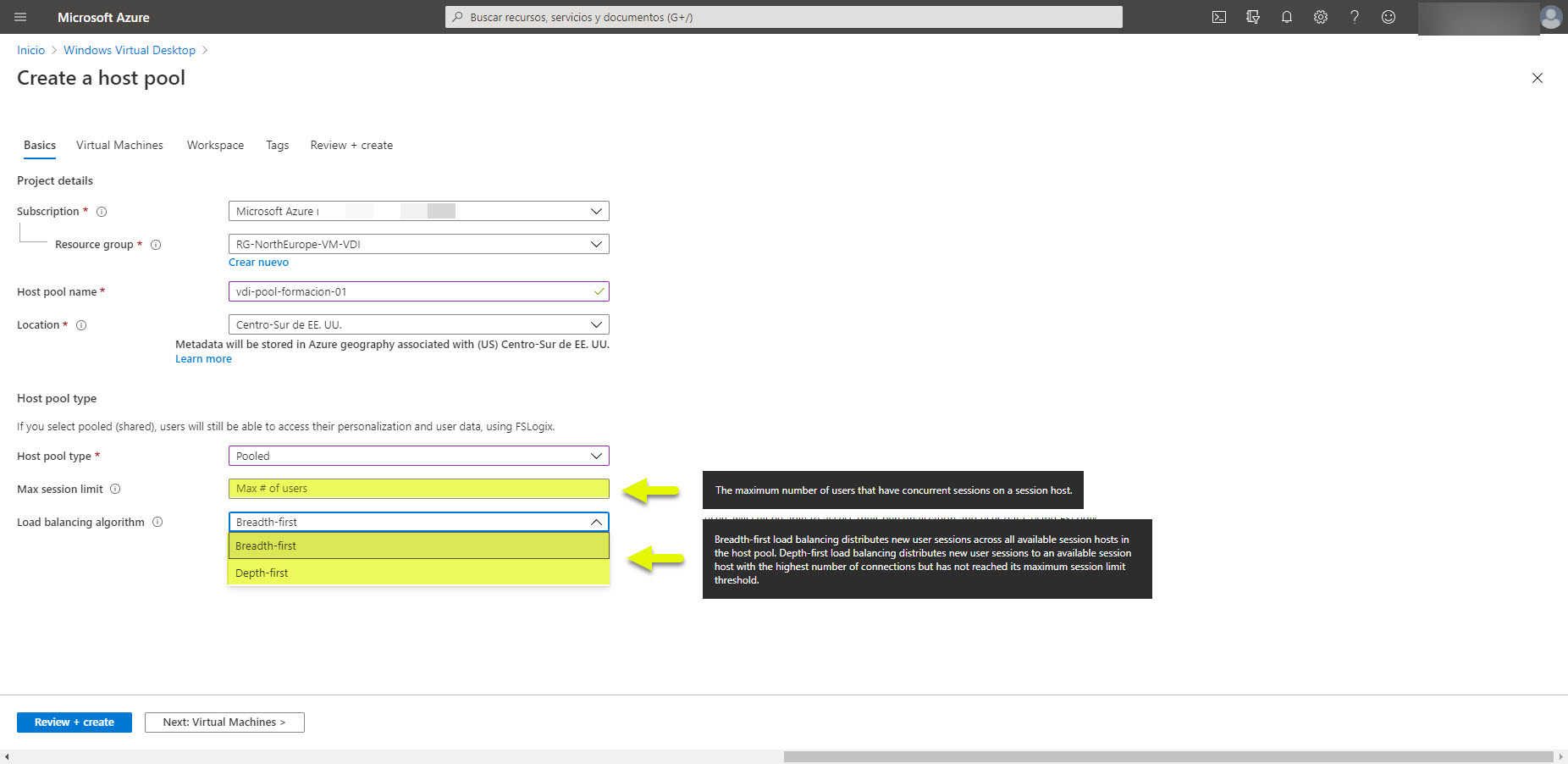

Si por el contrario elegimos un Host Pool de tipo Pooled, podemos definir:

- Número máximo de usuarios simultáneos en un session host (equipos virtual)

- Algoritmo de balanceo para enviar las sesiones de los usuarios

En mi caso, lo que quiero es utilizar Personal, puesto que quiero que cada usuario tenga su propio equipo virtual y con asignación automática.

A continuación, definiremos la creación de los equipos virtuales:

- Grupos de recursos

- Tamaño de cada equipo

- Número equipos que automáticamente el sistema creará

- Nombre: definimos el prefijo con el que se crearán los equipos

- La imagen que vamos a desplegar, las cuales por defecto viene con las siguientes:

- Windows 10 Enterprise multi-session Version 1909

- Windows 10 Enterprise multi-session Version 1909 + Office 365 ProPlus (es la que yo elegiré)

- Windows Server 2019 Datacenter

Nota: podemos subir nuestras propias imágenes personalizadas, las cuales las almacenaremos en blobs y luego las podeos tomar como plantillas para la creación del resto de equipos.

- Tipo de disco

Fijaros, si en Image Type elegimos Storage Blob tendremos que indicarle la URL del blob donde tenemos nuestro VHD.

También tenemos la opción de elegir otras imágenes, para ello pulsamos en Browse all images and disk y buscar alguna plantilla que ya tengamos en el market:

Un paso importante ahora, el decidir si queremos unirlo a un dominio ADDS o no. Sino tenemos ningún ADDS disponible, elegimos no y definimos un usuario local y su contraseña, el cual se creará en todos los equipos que se vayan a crear:

Si por el contrario decidimos que los queremos unir a un dominio, ni que decir que tiene que estar disponible desde la subred local en la cual estarán los equipos (sección Virtual Network).

Debemos introducir el nombre del dominio y un usuario y contraseña con privilegios para poder añadir equipos al dominio, estos datos como obligatorios. Además, si queremos indicar la OU donde se crearán por defecto, también se lo podemos indicar en la sección Organization Unit Path:

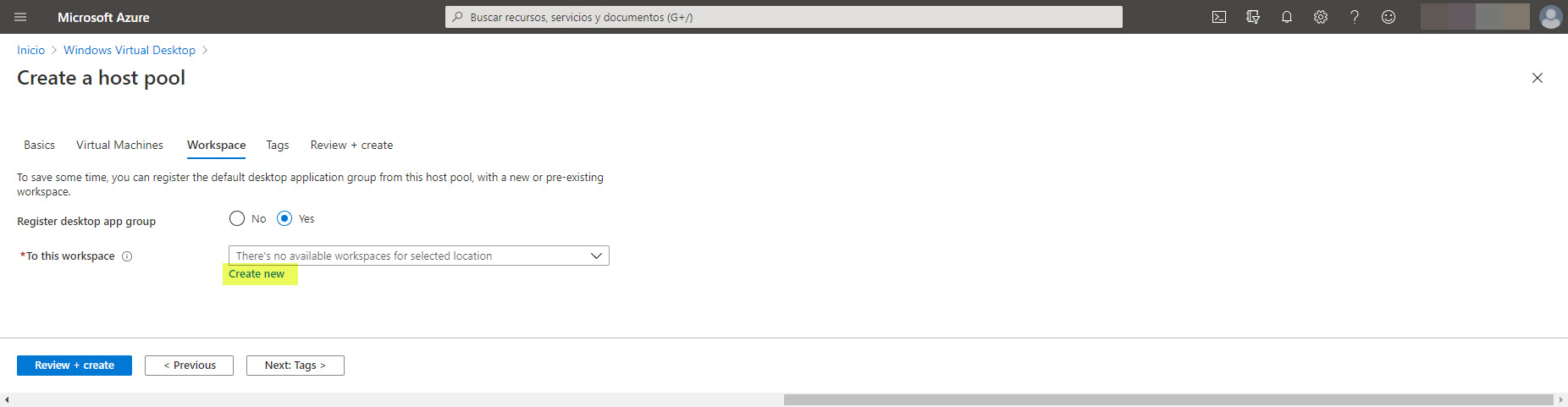

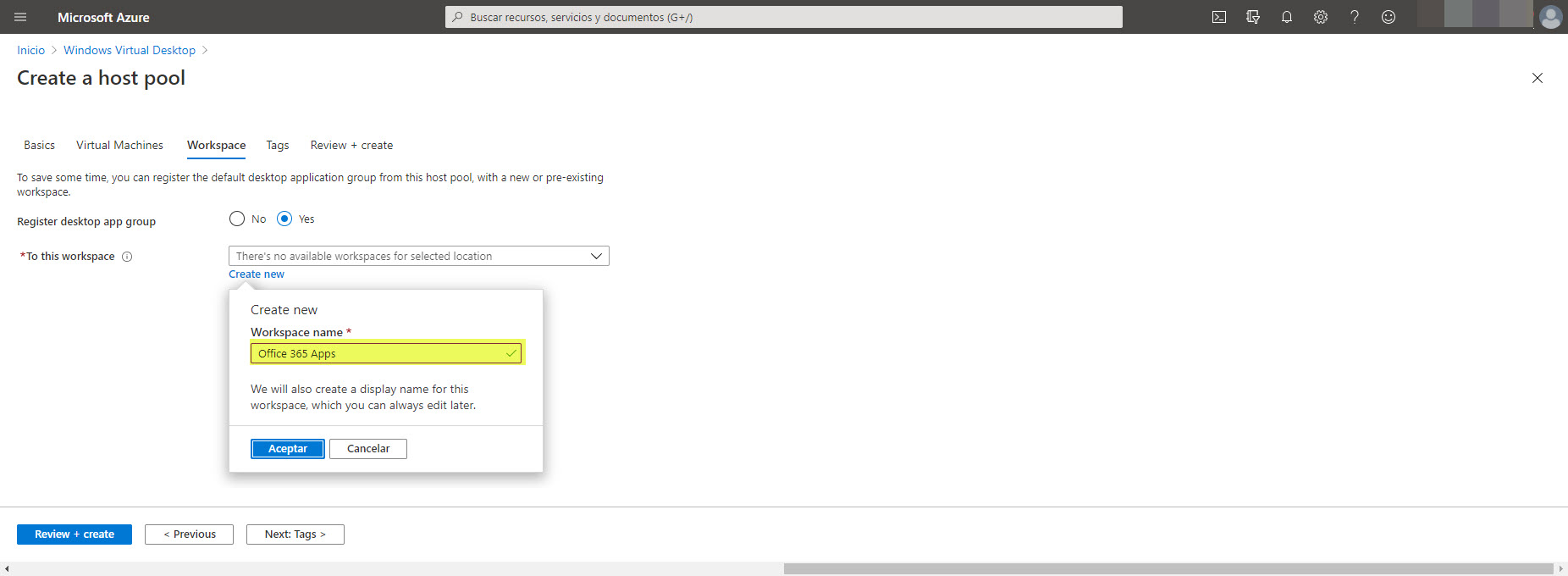

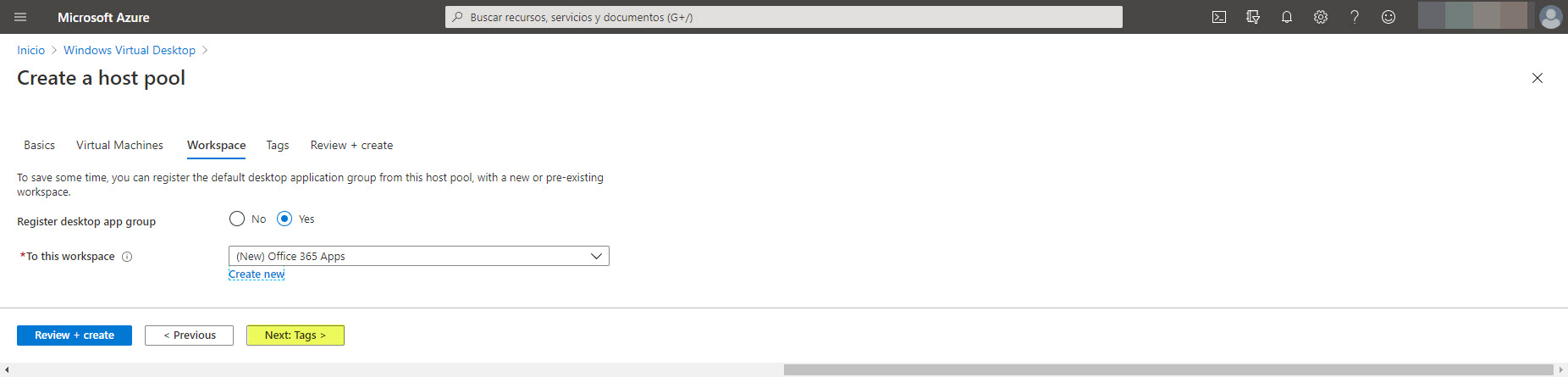

Ahora, sino tenemos un espacio de trabajo debemos crearlo:

Seleccionamos Yes y elegimos un espacio de trabajo existente o nos creamos un nuevo, en mi caso he creado uno nuevo, simplemente pulsamos en Create New

Establecemos un nombre para este área de trabajo y pulsamos en Aceptar:

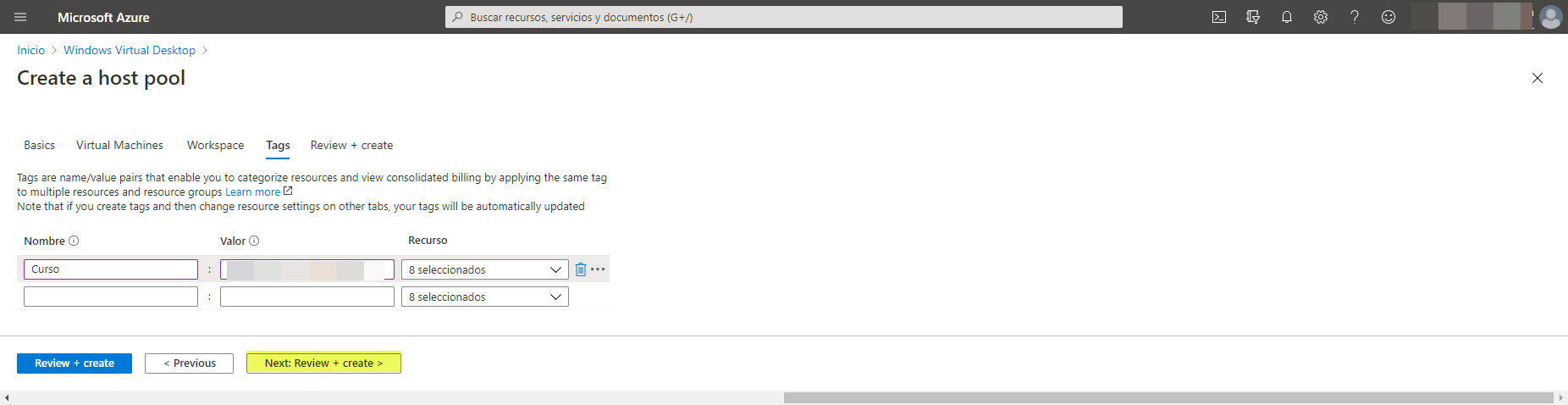

Asignamos las etiquetas que tengamos definidas

Y por último, veremos el resumen de la configuración que vamos a desplegar y si está todo correcto, pulsamos en Create:

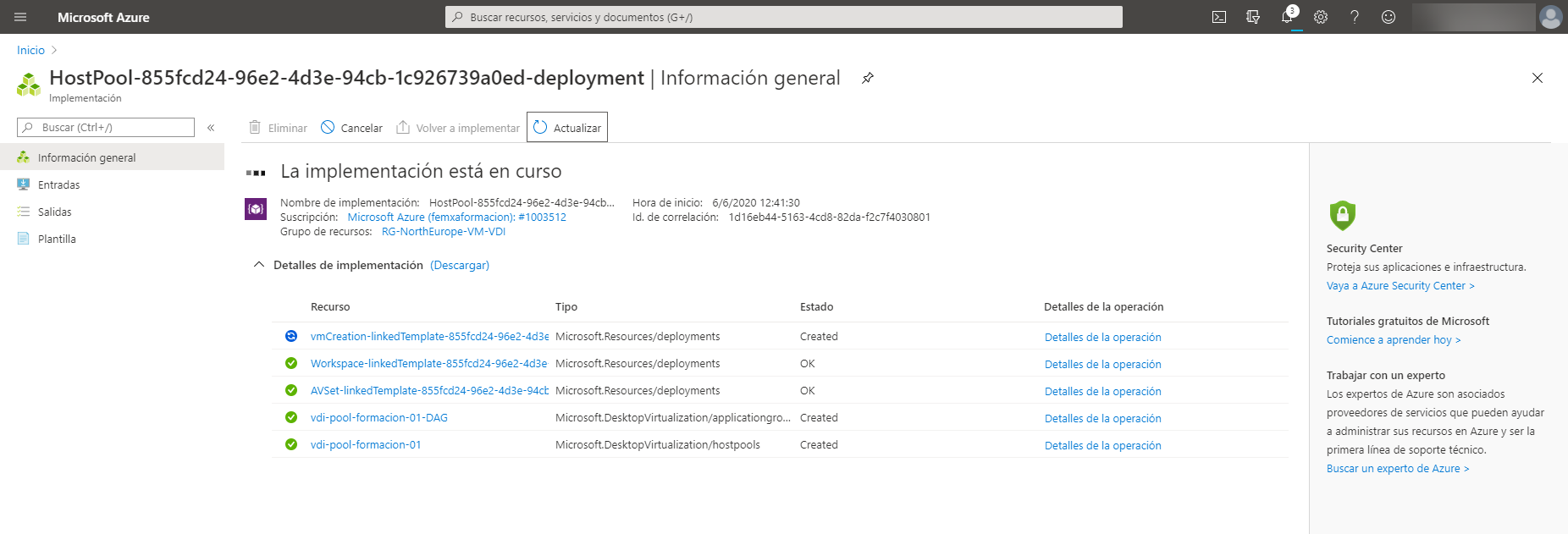

En ese momento se iniciará el proceso, el cual durará unos 10 minutos más o menos (en función del número de equipos a crear)

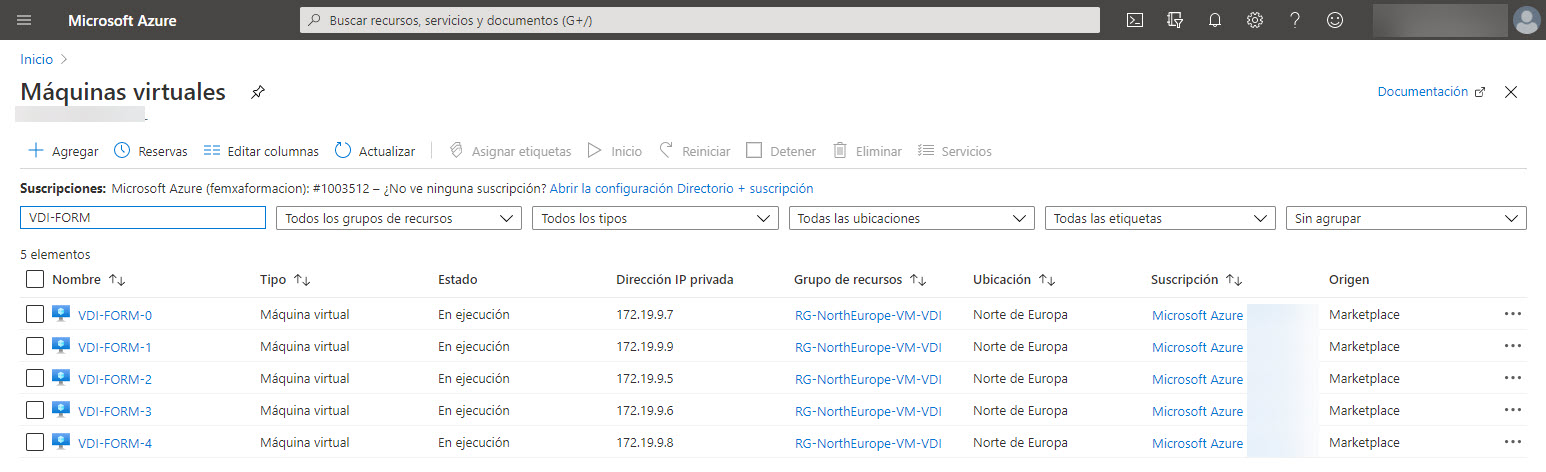

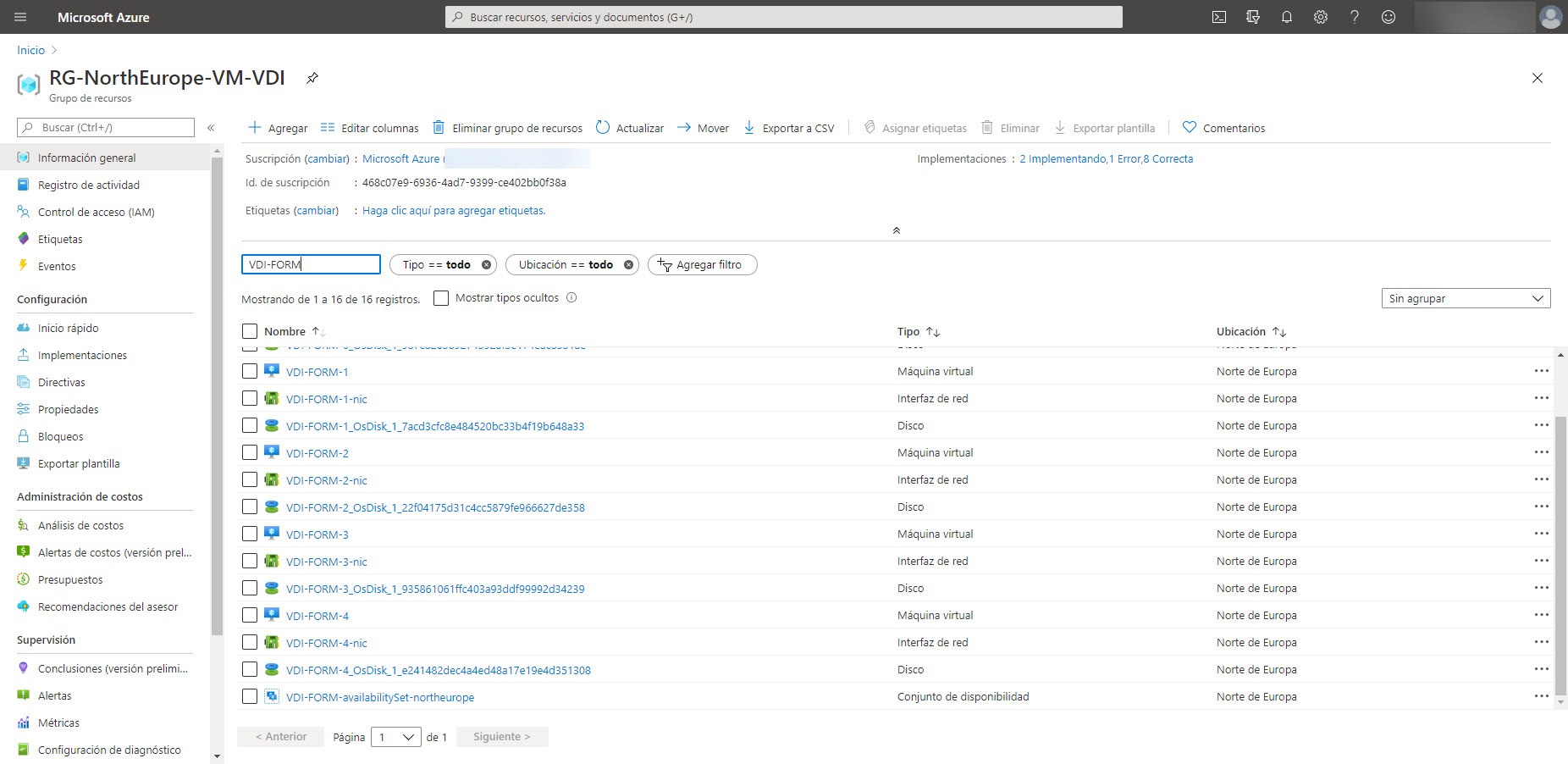

Si mientras se está desplegando el servicio nos vamos al grupo de recursos donde le hemos indicado que vaya creando los equipos, veremos que ya se van creando los diferentes equipos:

Una vez que el proceso se haya completado, pulsamos en Ir al recurso para iniciar el proceso de configuración adicional que tenemos que realizar para completar el despliegue:

Si accedemos al Host Pool y vamos a la sección de Session hosts veremos todos los equipos creados y asignados a este pool y si alguien estuviese utilizando ya alguno de ellos, veríamos el número de sesiones activas en la columna Active Sessions:

Como le habíamos configurado que las máquinas virtuales las uniese al dominio, si realizamos una búsqueda vía PowerShell (desde algún DC del dominio) los equipos filtrando por el prefijo que le habíamos definido, vemos que ya están las máquinas en el dominio y con el siguiente naming convention:

- Prefijo + Autonumérico

Si desde el Portal de Azure vamos a la sección de Máquinas virtuales y buscamos por el prefijo de los equipos .. veremos todos los equipos iniciados:

Antes de mostraros como los usuarios podrán hacer uso de los equipos, vamos a realizar una configuración que vamos a necesitar para Teams: habilita la redirección de los dispositivos de audio. El proceso es sencillo, buscamos el Host Pool que hemos creado y accedemos al mismo:

Vamos a la sección de Propiedades y pestaña RDP Settings y habilitamos las opciones que os muestro a continuación:  Ahora y por “último”, nos queda asignar los usuarios que tendrán acceso al WorkSpace que habíamos creado en su momento. Una vez que estemos dentro WorkSpace que habíamos creado, nos vamos a la sección Assignments y vamos añadiendo usuarios y/o grupos:

Ahora y por “último”, nos queda asignar los usuarios que tendrán acceso al WorkSpace que habíamos creado en su momento. Una vez que estemos dentro WorkSpace que habíamos creado, nos vamos a la sección Assignments y vamos añadiendo usuarios y/o grupos:

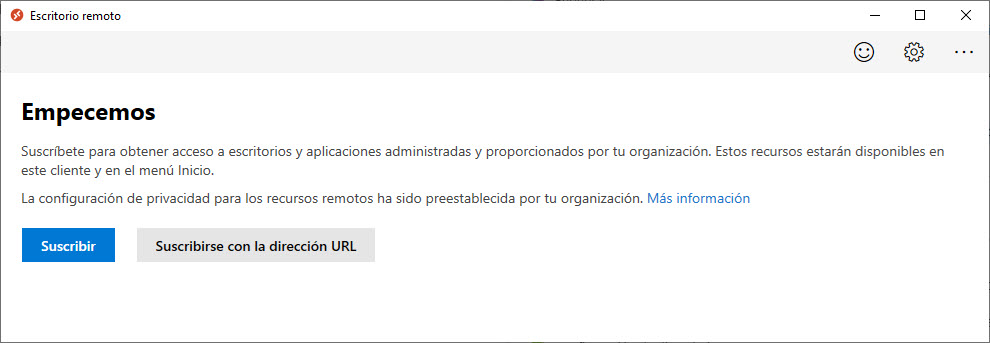

Para que los usuarios se puedan conectar tendrán que hacerlo con alguno de los siguientes clientes de escritorio remoto:

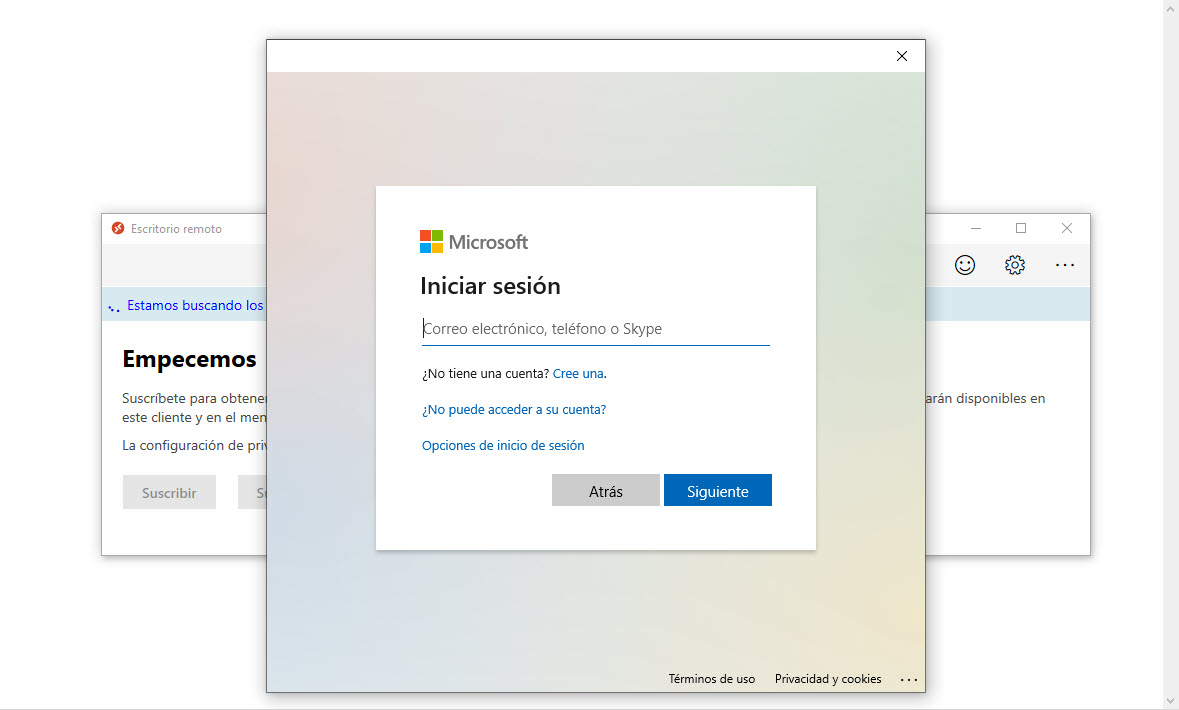

Una vez que el usuario se ha instalado el cliente de escritorio remoto, simplemente tiene que suscribirse. El proceso es simple, abrimos el cliente de Escritorio Remoto y pulsamos en Suscribir:

Introducimos nuestras credenciales:

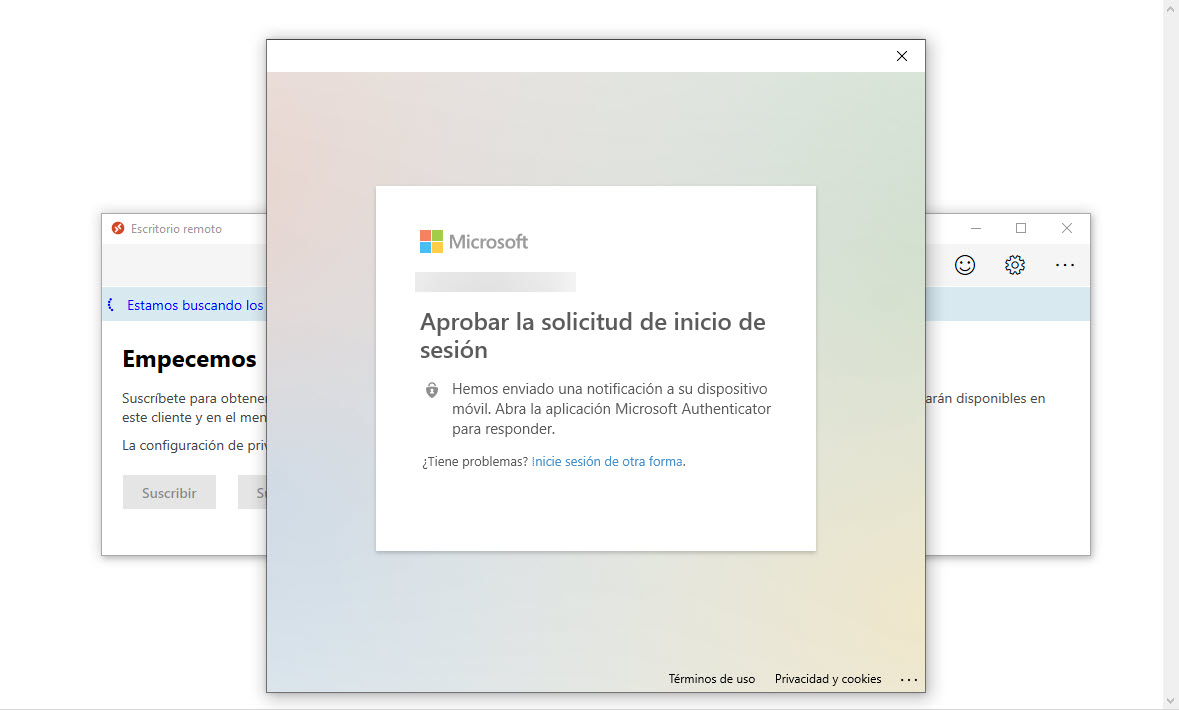

Si tenemos autenticación doble factor configurado en nuestro usuario, nos lo solicitiará:

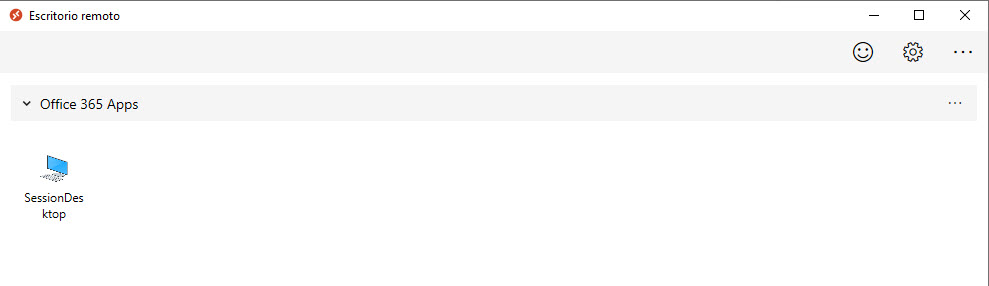

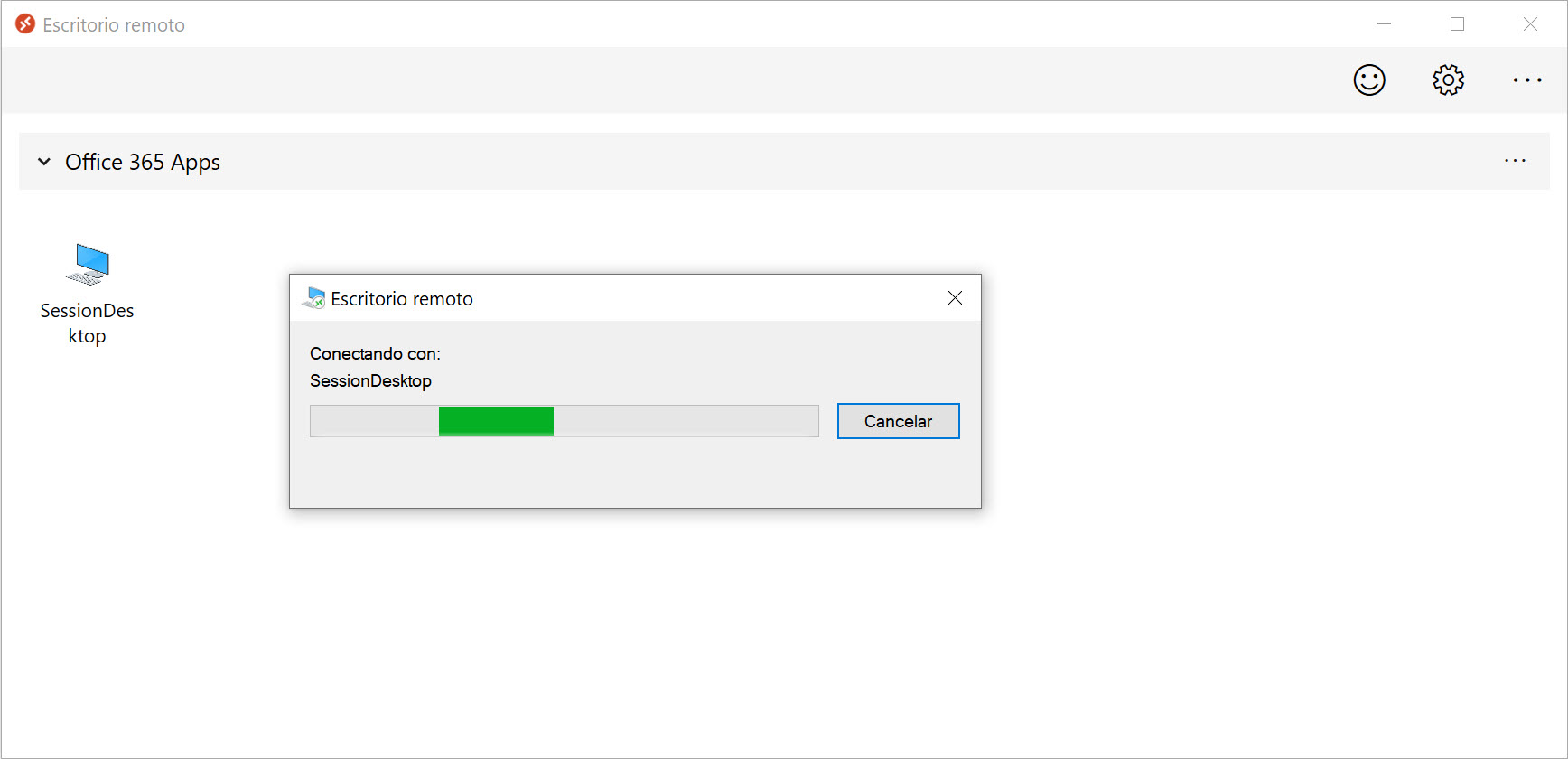

Y nos mostrará el WorkSpace que previamente habíamos creado con un icono de SessionDesktop

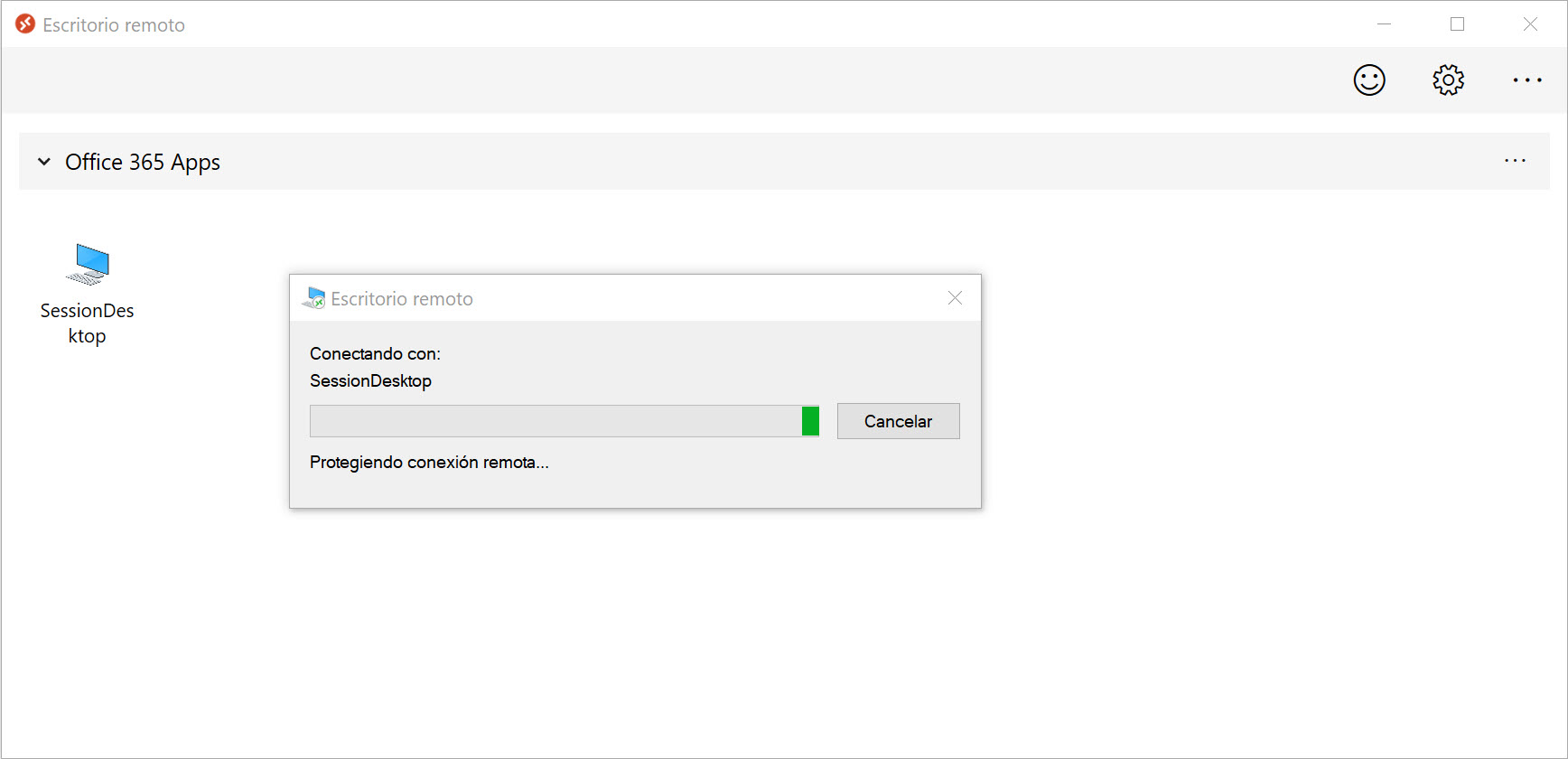

Si hacemos doble clic y se iniciara el proceso de conexión:

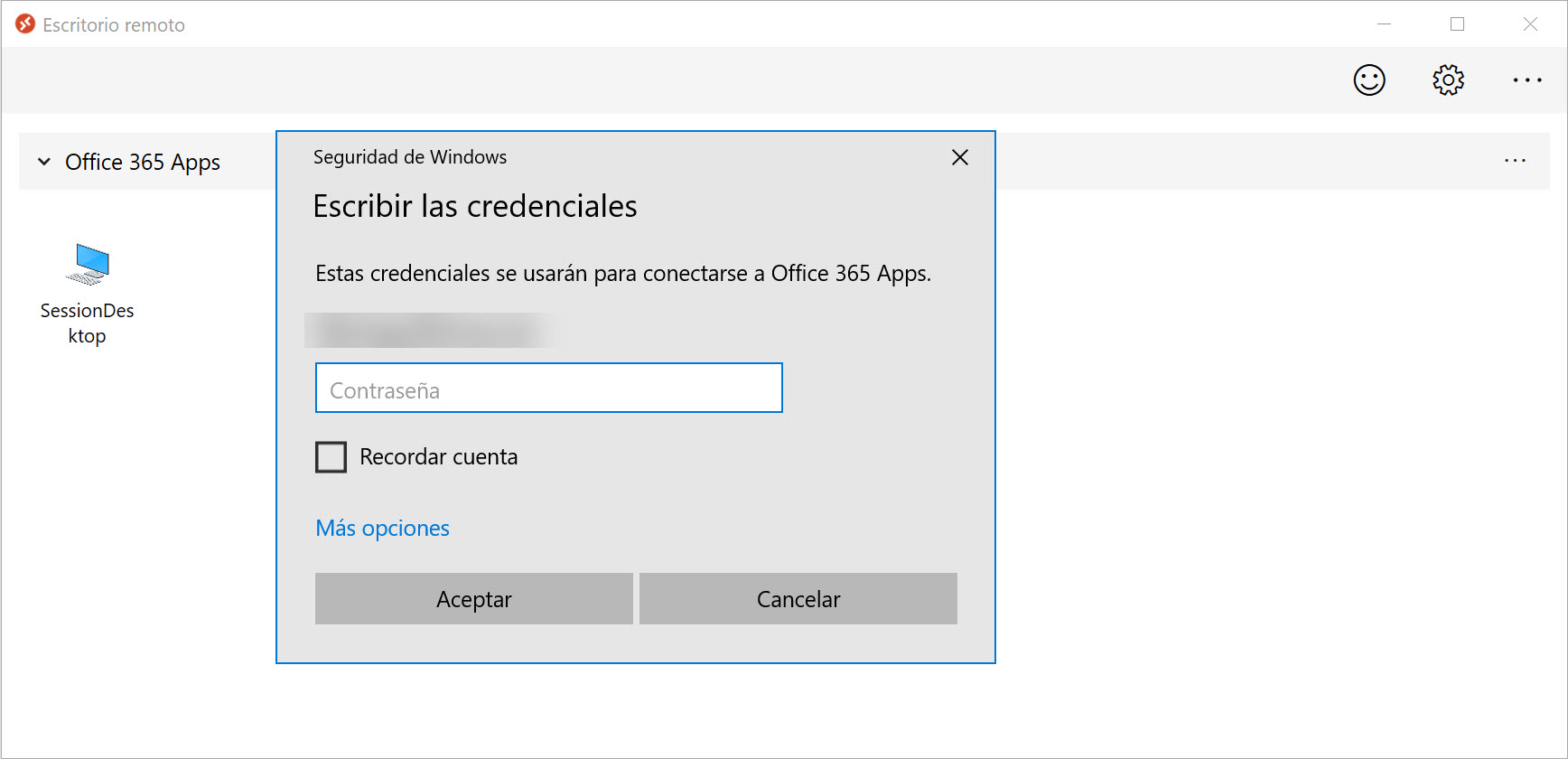

No solicitará las credenciales de acceso al equipo:

Y si las hemos introducido correctamente, iniciará el proceso de conexión:

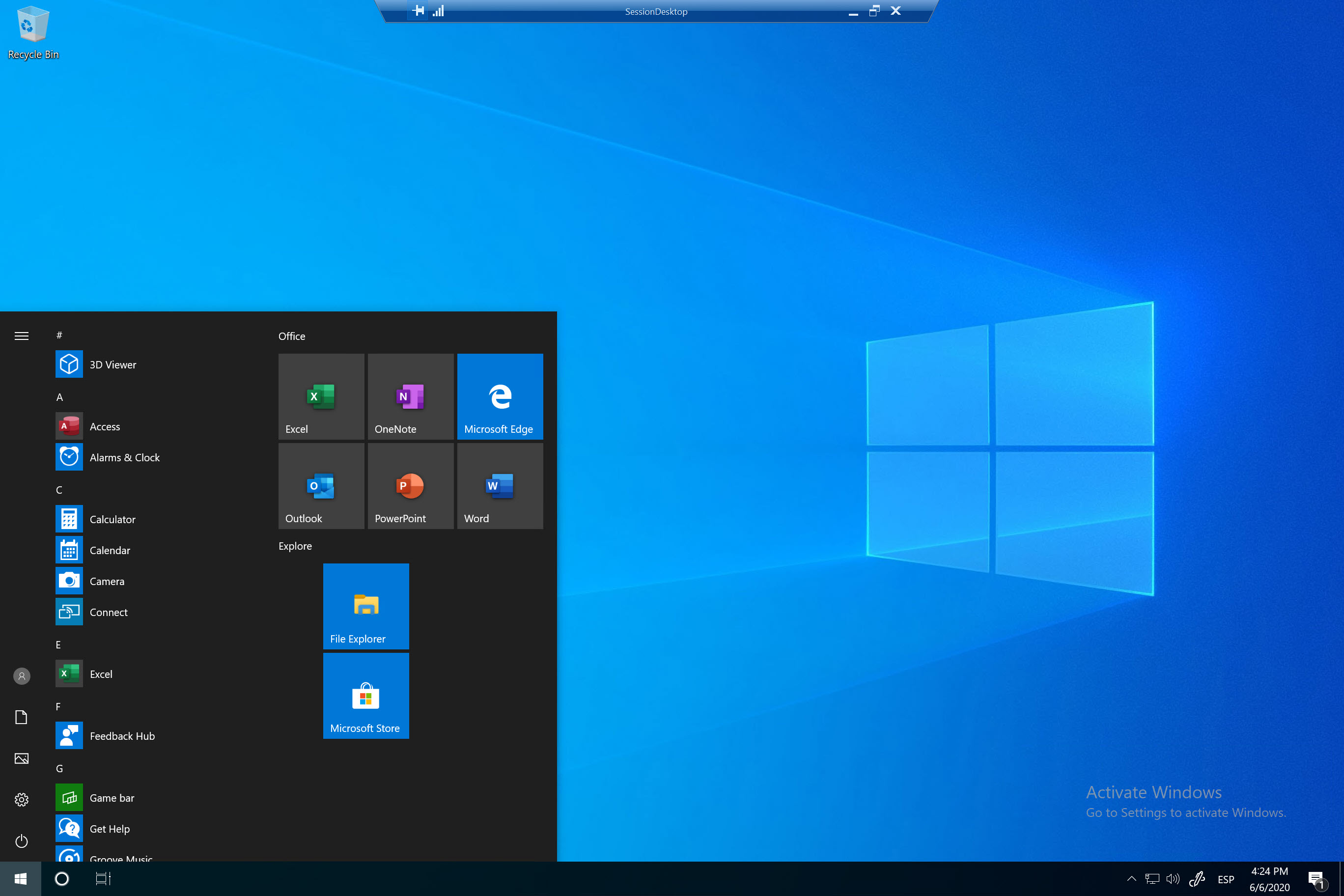

Y en cuestión de segundos ya estamos conectados a nuestro Windows Virtual Desktop!!

Si recordáis, habíamos elegido la imagen de Windows 10 Enterprise 1909 + Office 365 ProPlus, por lo que ya podemos iniciar las aplicaciones y únicamente tenemos que validar que tenemos licencia de uso y para ello debemos iniciar sesión:

Y por fin … listo y funcionando!!

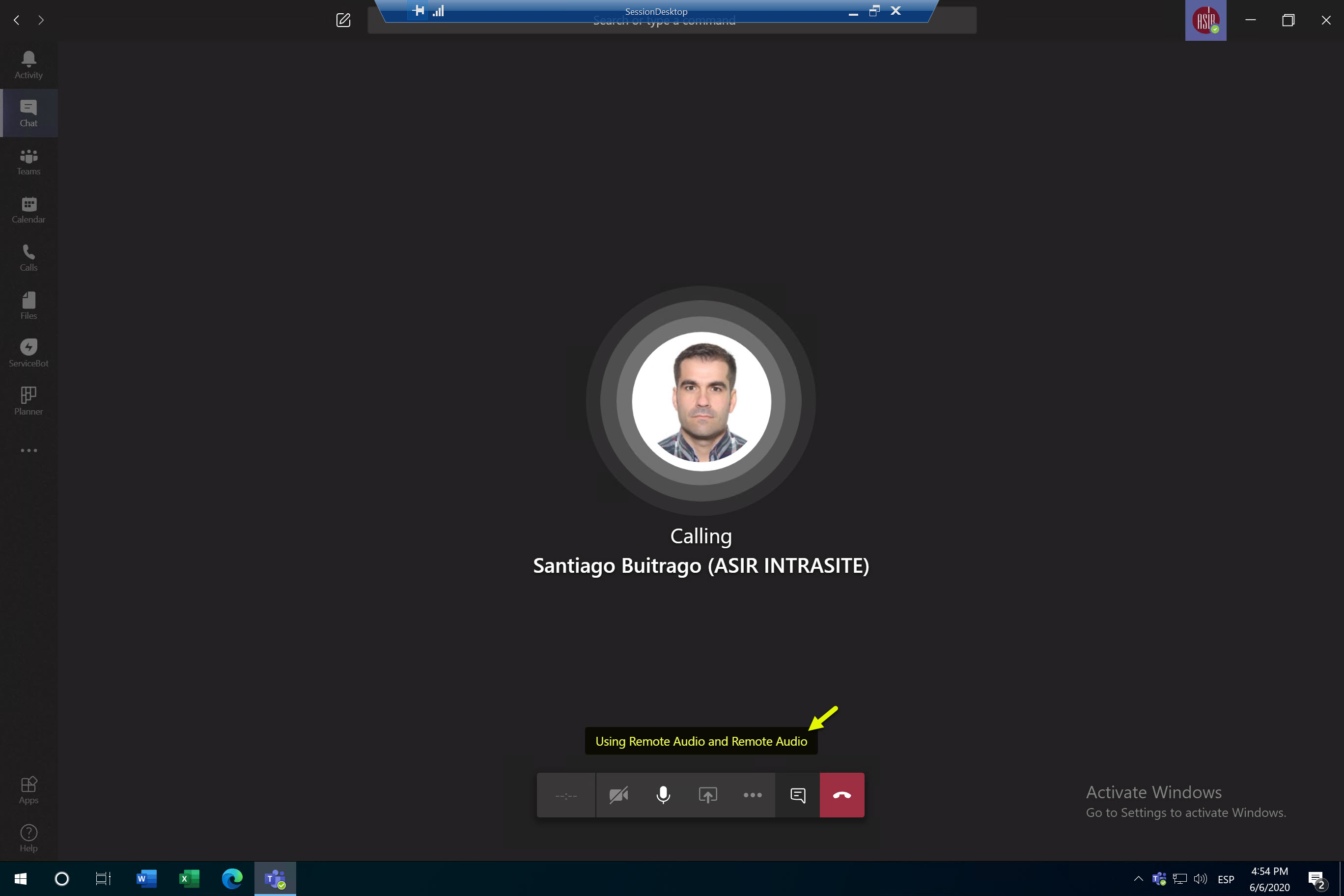

Ahora que ya estamos con el equipo funcionando, vamos a instalar Teams y veremos que ya podemos utilizar Teams en VDI con audio remoto:

Aquí se puede apreciar la configuración de los dispositivos:

No lo he podido probar mucho tiempo (de momento), pero funciona bien, diría que muy bien!! Con esto, se abren las posibilidades de tener despliegues para nuestros usuarios remotos en cuestión de minutos y tener Teams con audio remoto y totalmente funcional. En mi caso, he podido utilizar mis casos Jabra sin problema alguno.

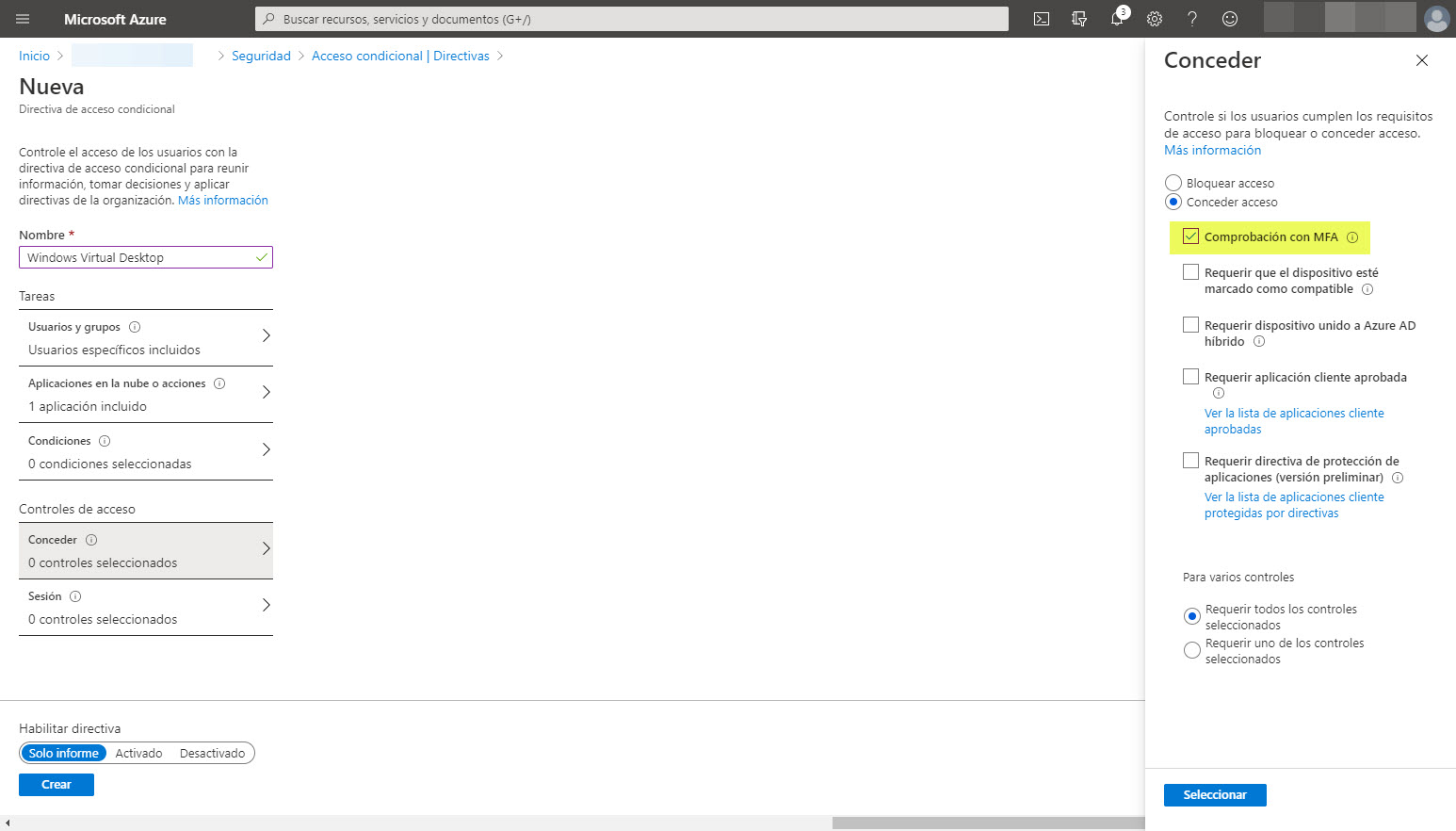

Como había comentado al principio del artículo, podemos securizar el acceso al Escritorio Remoto utilizando Acceso Condicional. EL proceso es muy sencillo, ahora en la configuración de la directiva de Acceso Condicional podemos elegir la aplicación Windows Virtual Desktop. Antes de iniciar la configuración de nuestra política, os mostraré la aplicación de Windows Virtual Desktop desde la sección de Aplicaciones Empresariales para veáis el Id. de Aplicación que tiene porque lo vais a necesitar más adelante:

No voy a mostrar toda la configuración de la directiva de Acceso Condicional, solo las secciones más importantes. La primera, seleccionar las aplicaciones en la nube sobre la cual vamos a crear esta directiva, debemos buscar y seleccionar la aplicación Windows Virtual …

Yo voy a exigir MFA para poder conectarse

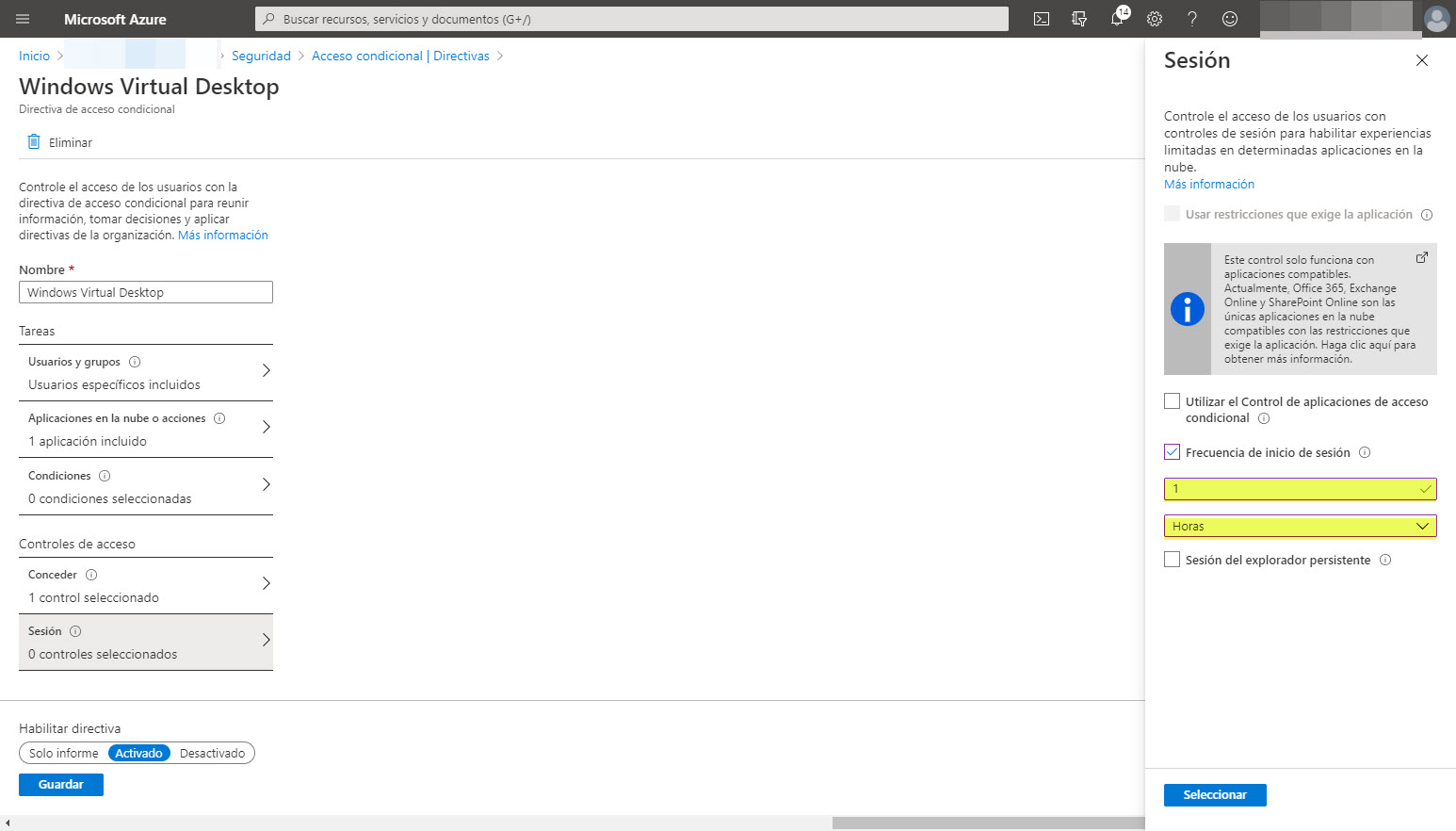

Y debemos habilitar la Frecuencia de inicio de sesión a 1 hora:

Como “plus” de seguridad, he añadido otra directiva que tiene también la aplicación de Windows Virtual Desktop pero además, filtrando por las direcciones IP desde la cuales voy a permitir que los usuarios se puedan conectar. Esta sección no la voy comentar, porque es igual que la configuración que había descrito en el siguiente artículo: Azure AD: reglas de acceso condicional (Ubicación + Azure AD Híbrido). En este artículo, se había configurado que los usuarios solo se podían conectar desde la IP de la oficina Central y para ello, los usuarios se conectaban por VPN y se hacía que los usuarios se conectasen a Internet por la conexión de la Oficina y de esta forma, los usuarios tenían como IP Pública la IP de la oficina.

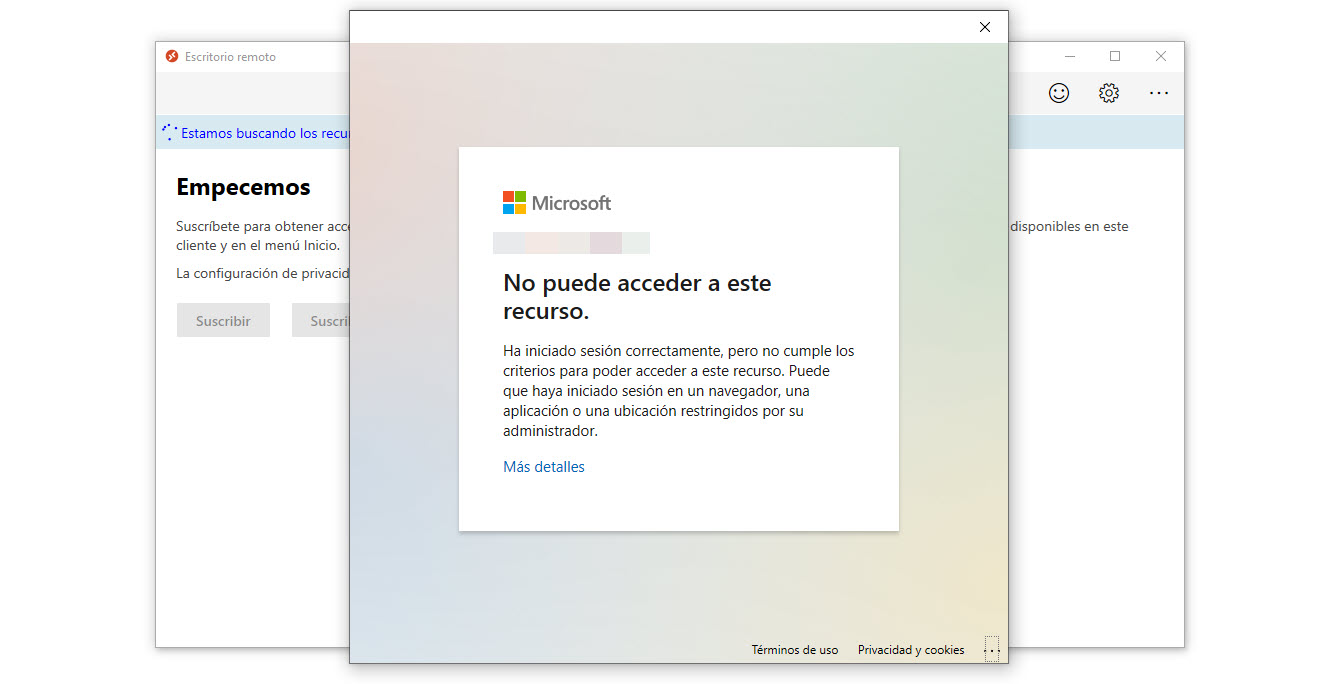

Si aplicamos la directiva de Acceso Condicional a los usuarios y, no cumplen con los requisitos especificados, pues …. no se podrán conectar!!

Aquí os muestro los registros de LOG del Azure, en donde se muestran los inicios de sesión correctos y los que no porque no cumplían con todas las directiva de Acceso Condicional.

Como veis, podemos desplegar cientos de equipos virtuales (cuidado con las cuotas por grupo de recursos y suscripción) para nuestros usuarios, además, ofrecer un plus de seguridad con el Acceso Condicional y toda su potencia.

Sé que he sido menos explícito en las configuraciones que en otras ocasiones, pero lo he hecho así para que en posteriores artículos pueda ir comentando poco a poco los entresijos de este maravilloso servicio.

Os dejo algunos artículos que pueden ser de utilidad:

- Conexión VPN + RADIUS + AzureMFA + Enrutamiento IP

- Conexión VPN con autenticación RADIUS + AzureMFA

- Bloquear aplicaciones desde AzureAD

Como siempre, ahora os toca probarlo a vosotros!!!