Microsoft Azure: Requerir Intensidad de Autenticación (FIDO2) con las Reglas de Acceso Condicional

Aunque aún esté en versión preliminar, voy a mostraros algo tanto interesante como necesario para la protección de nuestras cuentas de AzureAD: Phishing resistant authentication. Esto es “básicamente” la posibilidad de forzar MFA a nuestros usuarios pero exigiendo alguno de los siguientes métodos de autenticación:

- Autenticación multifactor: contraseña + SMS (Azure: Configuración Inicial de Autenticación Multifactor (MFA))

- Autenticación sin contraseña utilizando Microsoft Autenticator (Aplicación Microsoft Authenticator)

- Autenticación resistente a la suplantación de identidad: método sin contraseña utilizando la clave de seguridad FIDO2 (Autenticación Sin Contraseña de Azure Active Directory y Windows 10 con FIDO2)

Voy a mostraros como podéis forzar a que vuestros usuarios utilice FIDO2 para autenticarse en diferentes servicios, en este caso, voy a mostrar cómo podemos forzar dicha autenticación solo para el Portal de Azure y todo con las reglas de acceso condicional:

En la infografía lo que trato de mostrar es un usuario que tiene asignadas dos reglas de acceso condicional, cada cual gestiona el acceso a diferentes aplicaciones con autenticación diferente:

- Office: utilizaremos MFA (“tradicional”)

- Portal de Azure: Phishing Resistant MFA

No voy comentar mucho sobre la reglas de acceso condicional, solo me voy a centrar en la configuración para este artículo, pero si os voy a dejar a continuación una serie de artículos que había publicado al respecto:

- Microsoft Azure: Forzar MFA filtrando por dispositivo mediante el Acceso Condicional

- Azure Virtual Desktop: Aumentando la Seguridad con Acceso Condicional + MFA + Intune

- Azure MFA: Acceso Condicional

Antes de continuar, os voy a mostrar un vídeo de Miguel Hernández donde explica en un video como romper la seguridad de MFA y donde muestra claramente que utilizar FIDO2 es la solución: Acceso a cuenta saltándonos la contraseña y mfa + APP Authenticator. Primer ver el vídeo y luego continuar con este artículo, merece mucho la pena entender la problemática real que tenemos ahora mismo con las contraseñas, MFA, etc..

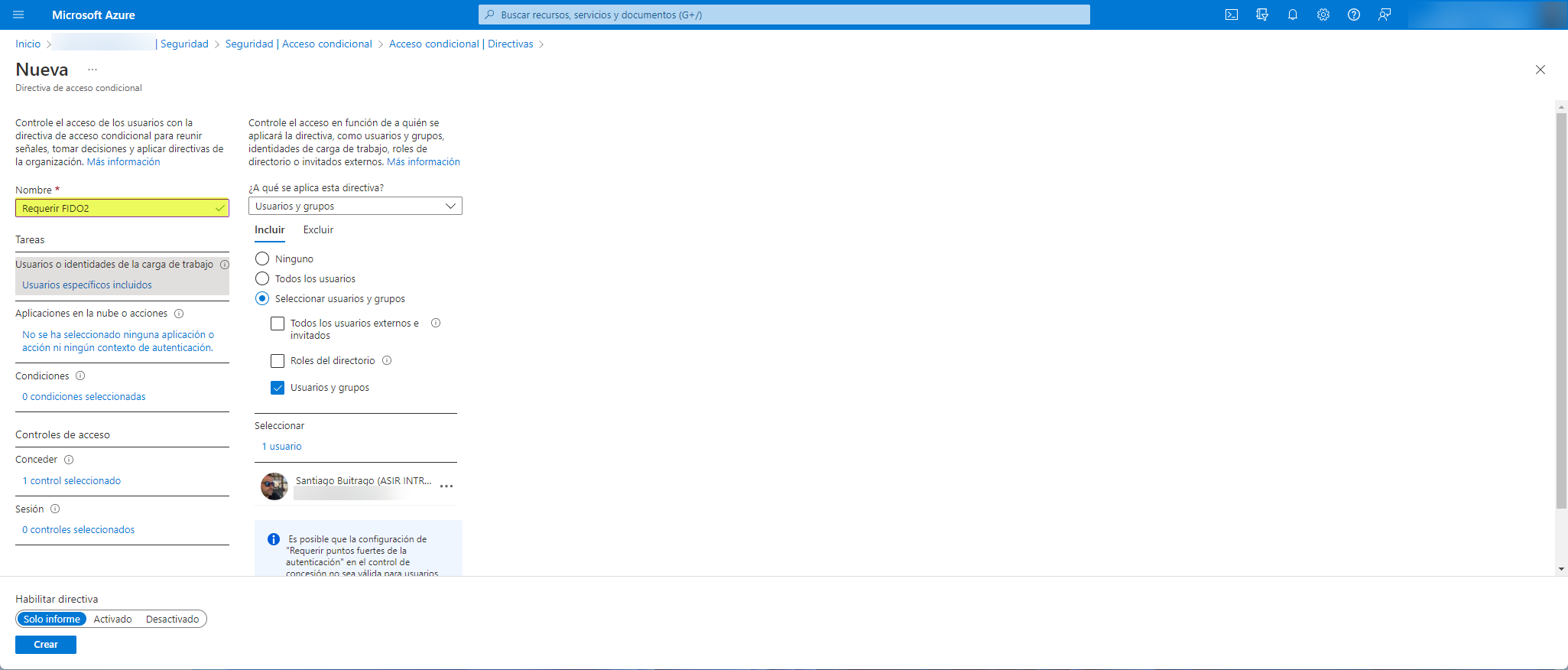

Voy a mostrar la parte de la configuración del acceso condicional donde para acceder al Portal de Azure vamos a exigir una llave FIDO2, el resto de configuraciones para la parte de acceder a servicios de o365 la voy a omitir porque sería básicamente lo mismo pero cambiando la aplicación y el método de autenticación.

1. Elegimos a los usuarios a los que va a afectar esta directiva (siempre mejor grupos, pero para la prueba he elegido mi usuario)

2. Elegimos la aplicación(es) sobre las que queremos aplicar la directiva, en mi caso, Microsoft Azure Management

3. Aquí la parte donde concedemos el acceso si cumplimos con el control de acceso habilitado, debemos elegir Requerir intensidad de autenticación (versión preliminar) y elegimos la opción Autenticación multifactor resistente a la suplantación de identidad (FIDO2):

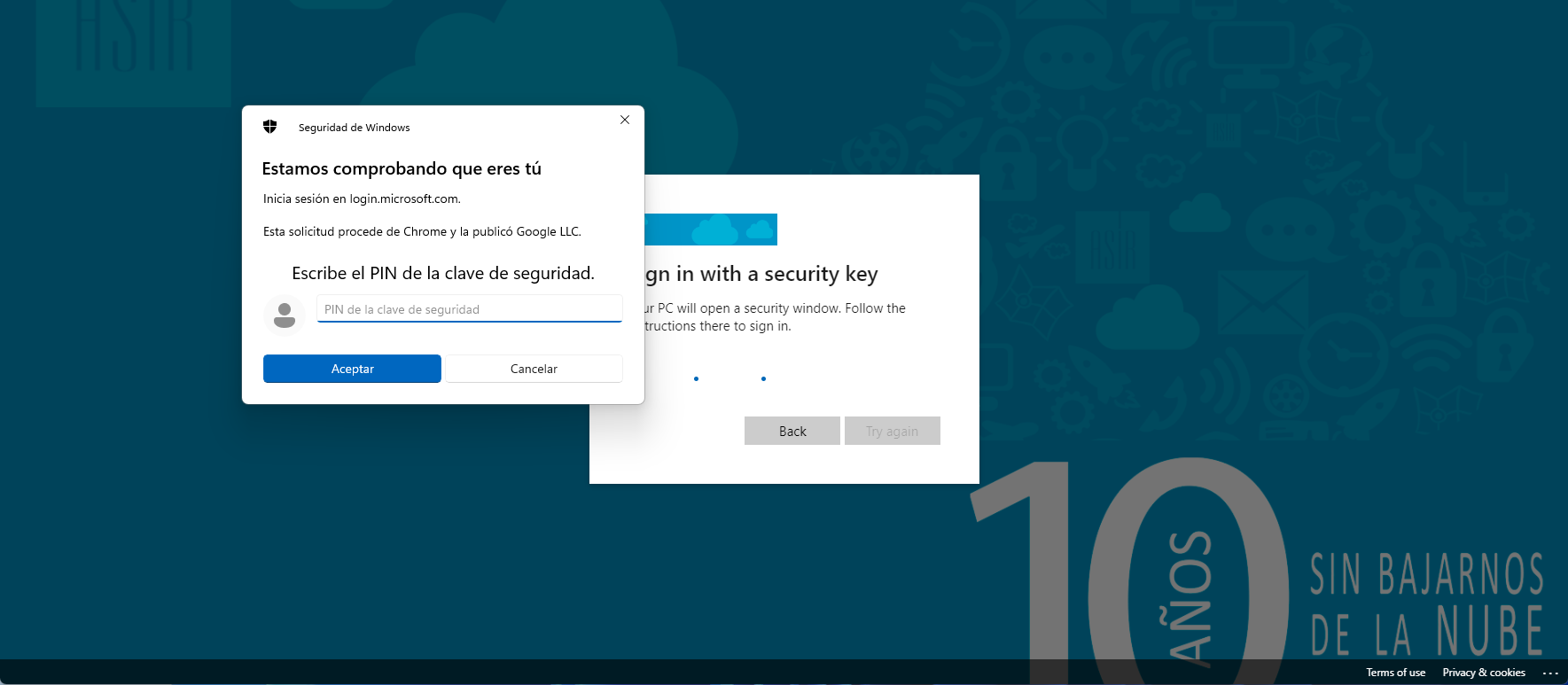

5 Fin .. ¿fácil, eh? Pues ahora simplemente probamos a acceder al Portal de Azure y … como vemos nos pide utilizar nuestra security key (nuestra FIDO2):

Introducimos el PIN …

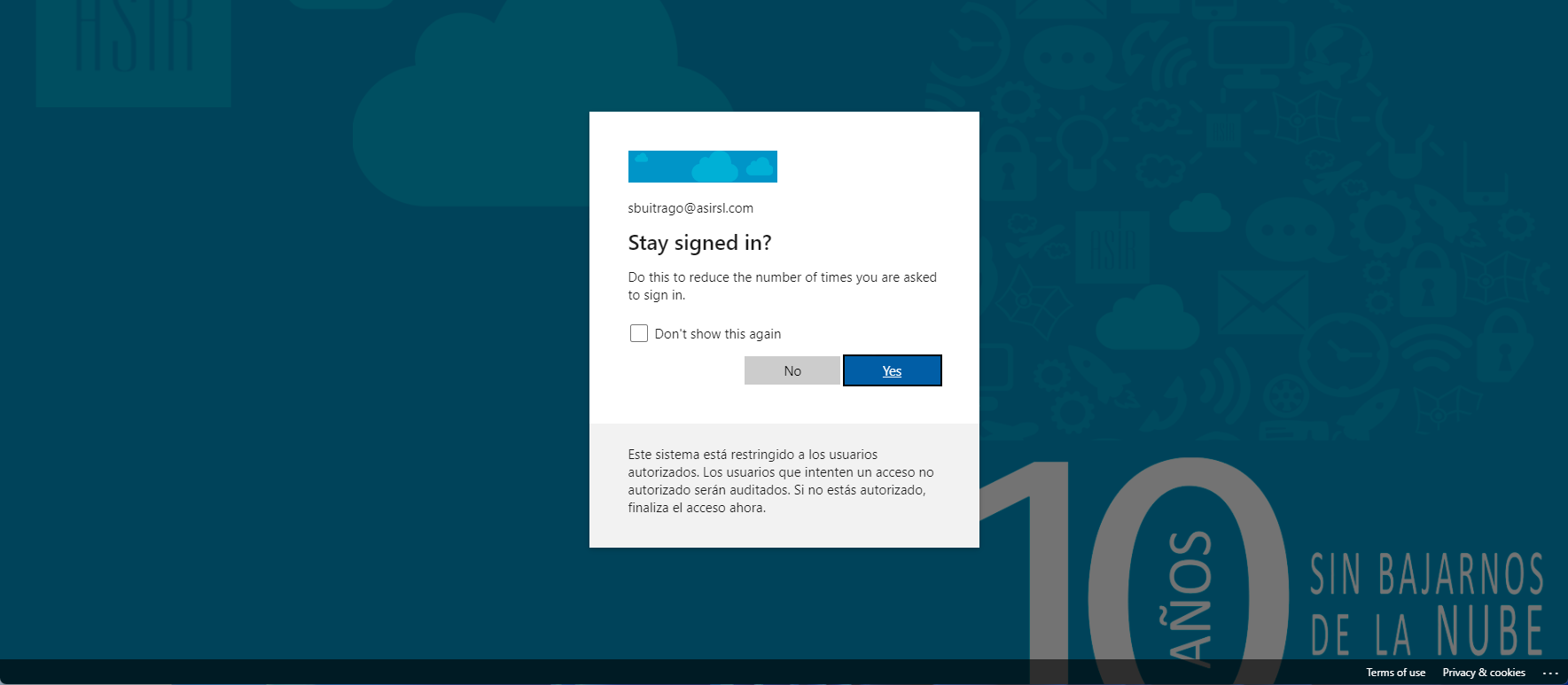

Y estamos dentro …

Si ahora revisamos los registros de inicio de sesión y podemos comprobar cómo se aplican las directivas aplicadas y está la de Authentication Strength(s) que es la que hemos configurado ahora mismo:

Para que todo esto resulte tan sencillo, claramente, debéis tener ya configurada vuestra llave FIDO2, etc.. pero si eso lo tenéis listo, el proceso es súper fácil.

Ahora, como siempre, os toca probarlo a vosotros!!!